Оператору связи, на сети которого замечена вредоносная активность Brute force с последующим развитием BotNet грозит блокировка IP адресов.

Детектирование взлома устройств

Платформа СКАТ DPI генерирует Full NetFlow в формате IPFIX, который направляется в специальный модуль Quality of Experience. Данные о пользовательском опыте использования услуг имеют следующие метрики:

- Показатели круговой задержки (RTT)

- Показатели количества перезапросов

- Количество сессий, устройств, агентов

- IP адресов на абонента

- Распределение трафика по прикладным и транспортным протоколам

- Распределение трафика по направлениям и AS

- Кликстрим для каждого абонента.

Информация о наличии коротких по времени и частых сессий, свидетельствует о попытке взлома устройства. Примеры протоколов, по которым может быть осуществлен взлом: SSH, HTTP, HTTPS.

Включив триггер ssh-bruteforce в модуле QoE инженер оператора связи сможет получать нотификации о попытках взлома и оперативно реагировать на них. Можно выбрать тип нотификации: по e-mail (на один или несколько заданных адресов с кастомизируемым шаблоном) или http (ресурс вызывается методом GET или POST).

Триггеры и уведомления о попытках взлома

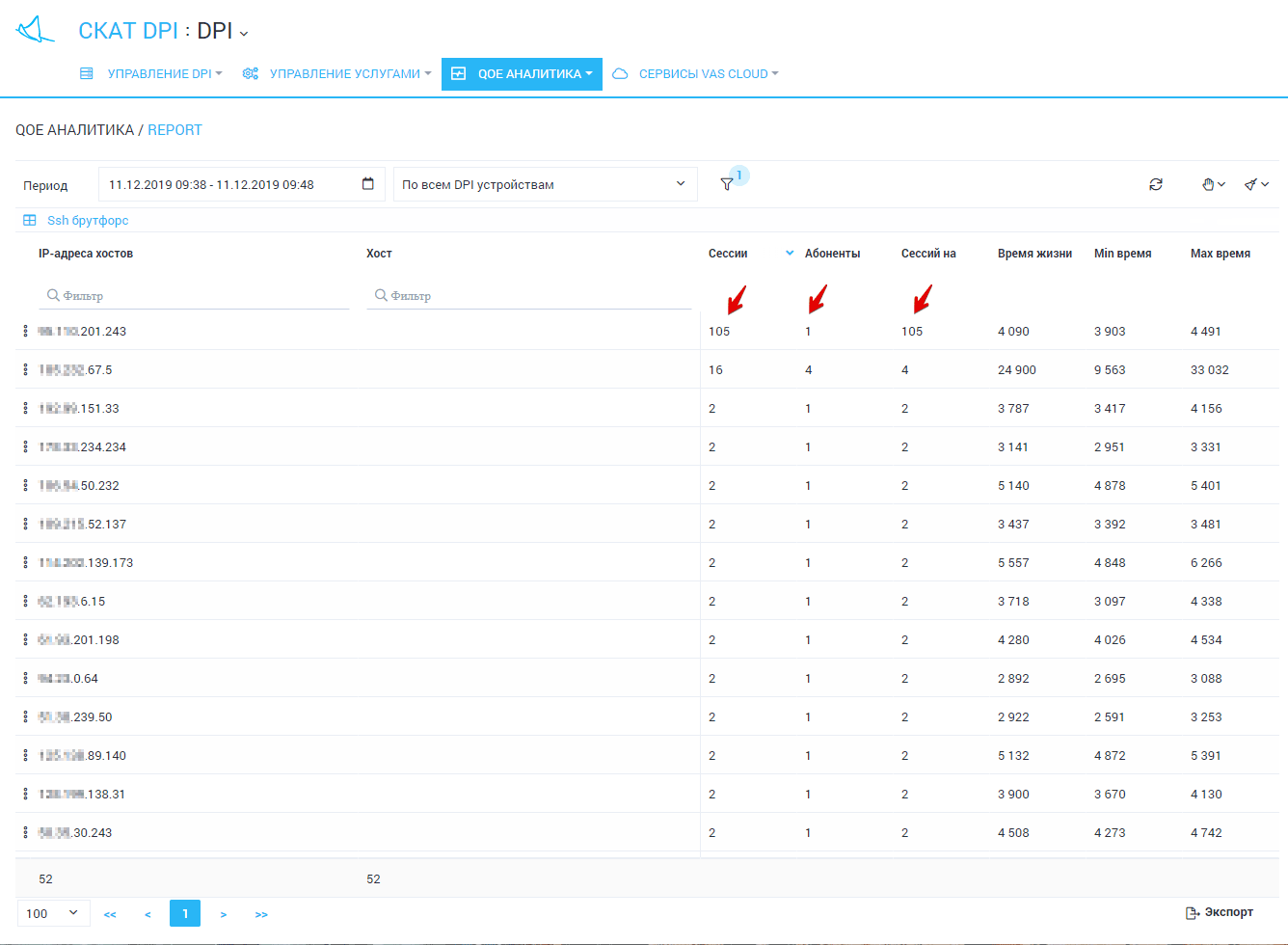

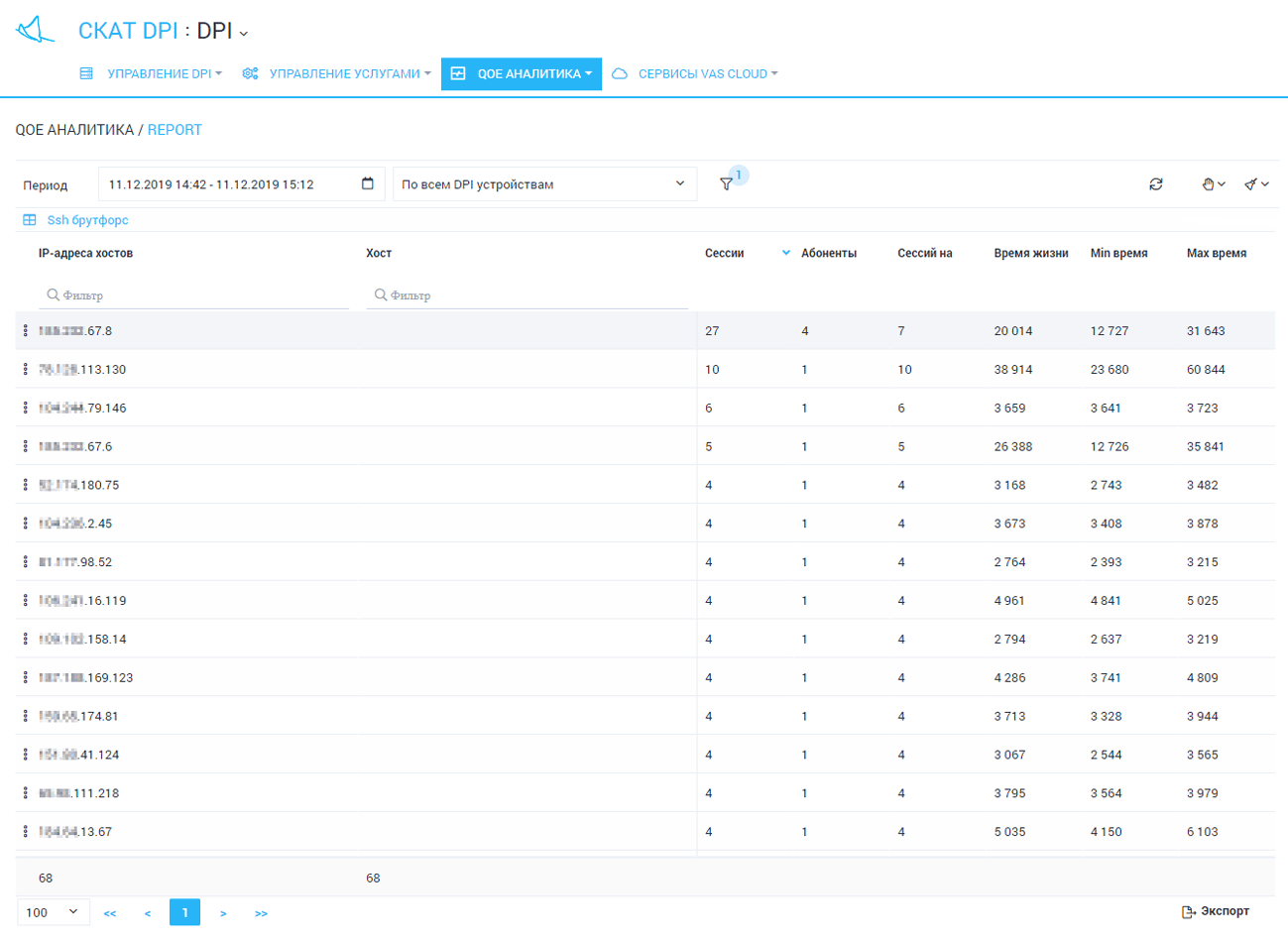

Триггеры обрабатывают статистику по трафику в фоновом режиме и анализируют данные в соответствии с заданными условиями. В случае с отчетом по Brute force выводится ТОП список хостов, с которых были обращения по ssh протоколу.

Отчет формируется на основании трех ключевых метрик:

- время жизни сессии;

- количество сессий на одного абонента за период;

- протокол прикладного уровня.

Пример из практики

В данном примере зафиксировано 105 сессий на 1 абонента.

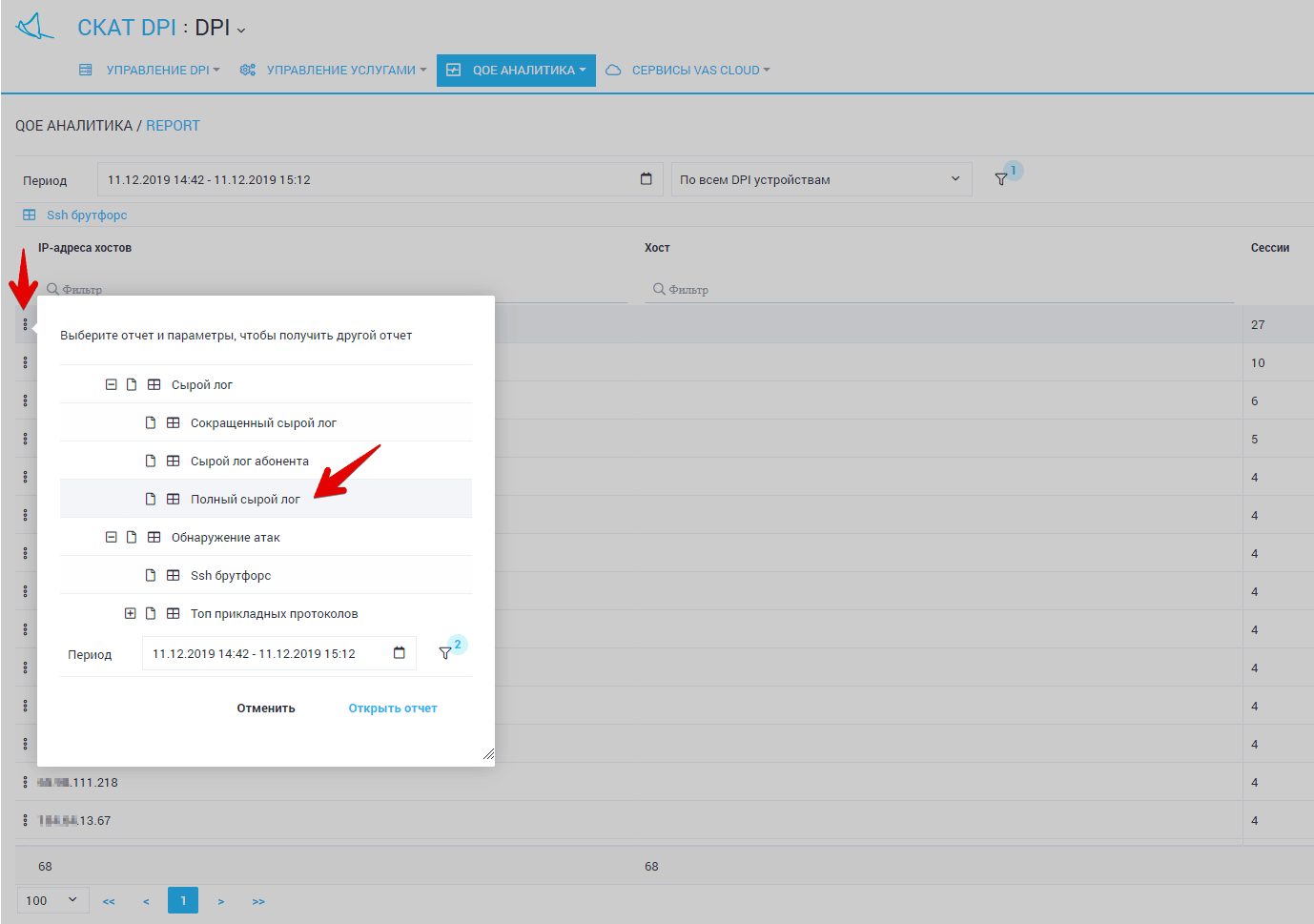

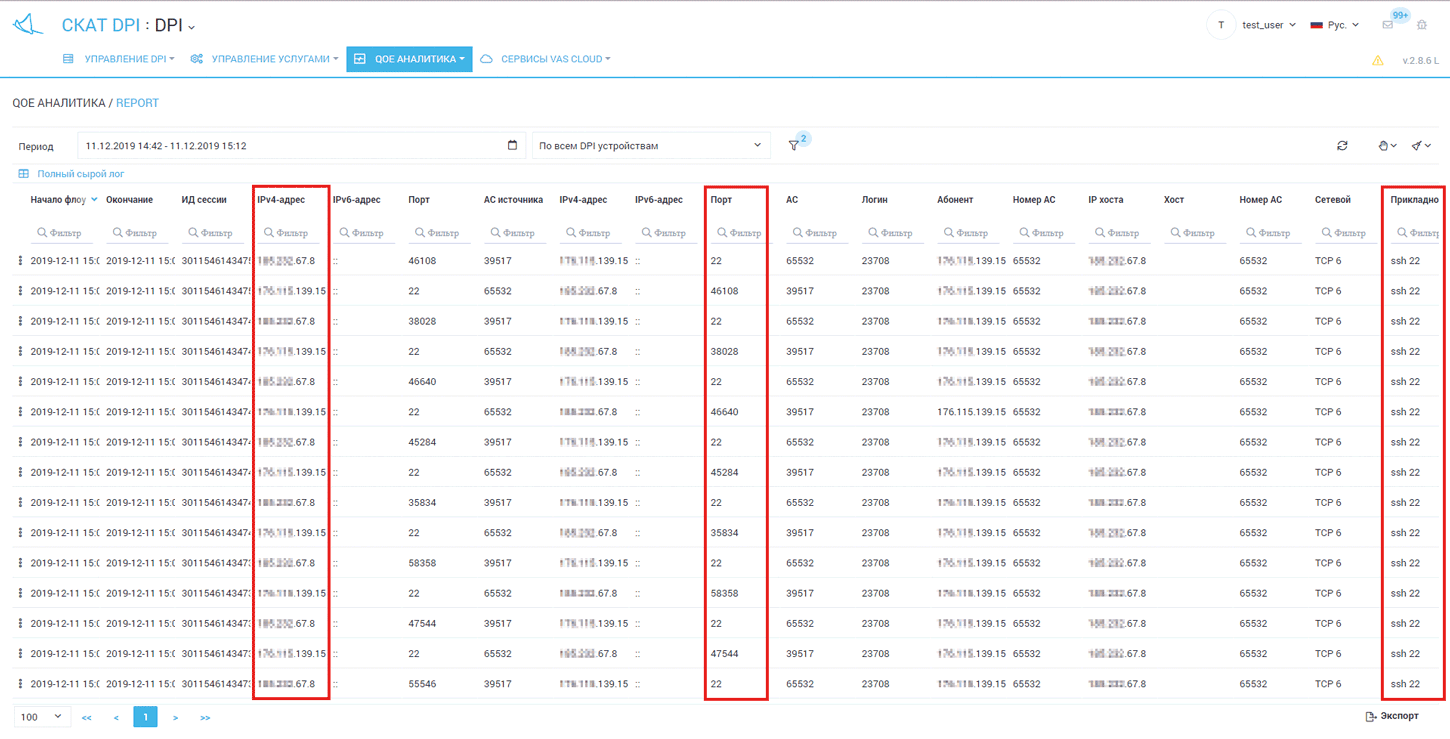

На основании отчета QoE система позволяет создать более детализированные отчеты, чтобы увидеть подробности в сыром логе Netflow. Доступна информация:

- по продолжительности сессии,

- IP абонента и хоста,

- номерам портов и автономных систем.

В этом отчете мы видим, как некий хост подбирает пароль к абоненту.

Что делать при обнаружении попытки брутфорс?

Обнаружив попытки взлома, первое, что может сделать интернет-провайдер — связаться с абонентом, предупредить его и предложить при необходимости сменить пароль на более сложный. Предупредить можно в том числе с помощью показа баннера или размещения информации на стартовой странице через раздел «Управление маркетинговыми кампаниями».

Второе — включить для данного абонента опцию mini-Firewall. Эта функция СКАТ DPI необходима для обеспечения безопасного использования Интернет, защиты сети от перегрузок, действия вредоносного ПО. Встроенный в платформу mini-Firewall решает две основных задачи:

- предотвратить взлом пользователей по открытым портам, по которым может идти атака;

- заблокировать активность, которая может идти от абонента.

Какие пароли взламывают чаще всего? Статистика

Для большинства систем, где может авторизоваться пользователь, предусмотрены логин и пароль, выданные по умолчанию. В идеале, каждый пользователь после входа в систему по дефолтному паролю должен устанавливать свой уникальный, однако многие пренебрегают этим простым правилом безопасности или устанавливают слишком простые сочетания символов, чтобы было проще их запоминать. Таким образом формируются целые группы уязвимых паролей:

- Простые последовательности (keyboard-walks): qwerty, qazwsx, 123456;

- Фразы и слова, которые часто первыми приходят в голову при создании пароля: password, admin, root, access;

- Пароли, частично дублирующие логины, например с добавлением цифр: user123;

- Слова на русском языке в английской раскладке: gfhjkm, flvby.

Немного статистики:

- по данным https://haveibeenpwned.com/ на сегодняшний день скомпрометировано более 9 млрд аккаунтов;

- в «словаре» паролей у злоумышленников находится более 555 млн записей;

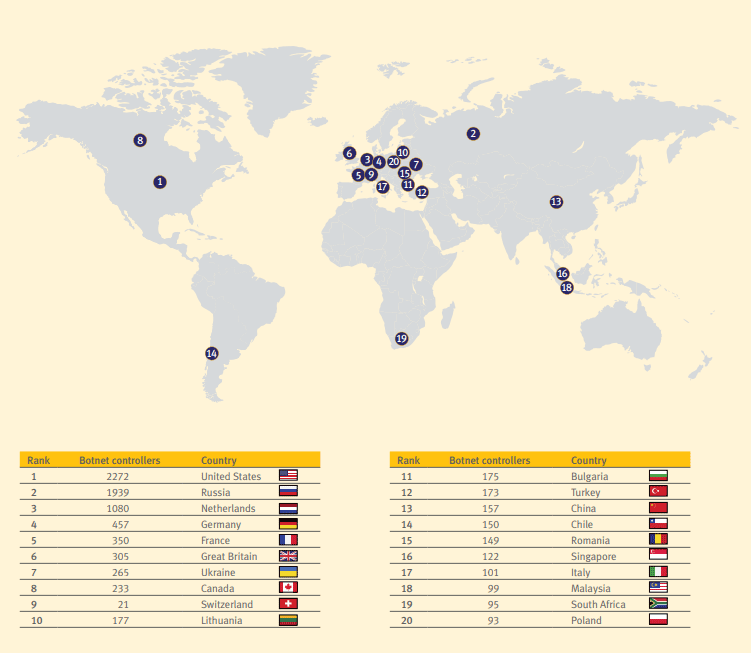

- наибольшее число хостеров ботнет (botnet C&C — command & controllers) располагается в США. На втором и третьем месте — Россия и Нидерланды.

Из отчета Spamhaus Botnet Threat Report 2019

Подведем итоги

Обычно зараженные устройства после взлома используются для DDoS-атак, рассылки спама, вирусов, организации майнинга криптовалют, скачивания личных данных пользователей, кибершантажа. Объектом брутфорс могут стать как обычные пользователи Интернета, так и коммерческие и государственные компании. Иногда скомпрометированные пароли и другие данные продаются для дальнейшего расширения зараженной сети.

Установка платформы СКАТ DPI с опцией mini-Firewall и модулем QoE позволяет обезопасить сеть от атак DoS и DDoS, анализировать трафик и контролировать перегрузки. Более подробную информацию о преимуществах и другом функционале системы глубокого анализа трафика вы можете узнать у специалистов компании VAS Experts.