Защита от DDoS-атак

СКАТ обладает функционалом защиты от внешних киберугроз, таких как DDoS-атаки типа TCP SYN flood. Такие атаки направлены на истощение ресурсов сервера, из-за чего он становится недоступен для легитимных пользователей. Они эксплуатирует механизм установки соединений в протоколе TCP, известный как трехстороннее рукопожатие (three-way/triple handshake).

Как работает TCP SYN flood атака?

Для начала рассмотрим механизм TCP-соединения:

- SYN (Synchronize): Клиент отправляет серверу сегмент SYN, запрашивая установление соединения.

- SYN-ACK (Synchronize-Acknowledge): Сервер отвечает клиенту сегментом SYN-ACK, подтверждая получение SYN и запрашивая подтверждение от клиента.

- ACK (Acknowledge): Клиент отправляет серверу сегмент ACK, подтверждая получение SYN-ACK, после чего соединение считается установленным.

В DDoS-атаке TCP SYN flood злоумышленник отправляет множество SYN-запросов к целевому серверу, используя сеть из большого количества зараженных устройств (от персональных компьютеров и серверов до IoT девайсов и игровых консолей), также известную как ботнет. Причём при использовании ботнета злоумышленнику не нужно скрывать IP-адреса каждого устройства в сети.

Сервер отвечает на каждый запрос сегментом SYN-ACK и ожидает подтверждения ACK от клиента. Поскольку подтверждение не приходит, сервер держит соединение открытым в течение определенного времени (обычно несколько секунд), пока не истечет тайм-аут. Так как количество одновременных соединений ограничено, сервер быстро заполняет свой пул соединений, что делает его недоступным для легитимных пользователей.

Защита от TCP SYN flood DDoS-атак на базе СКАТ DPI: практический кейс

Система защиты от DDoS-атак TCP SYN flood на базе СКАТ DPI широко используется центрами обработки данных и облачными провайдерами. Рассмотрим, как эта система была организована у одного из крупнейших российских ЦОД.

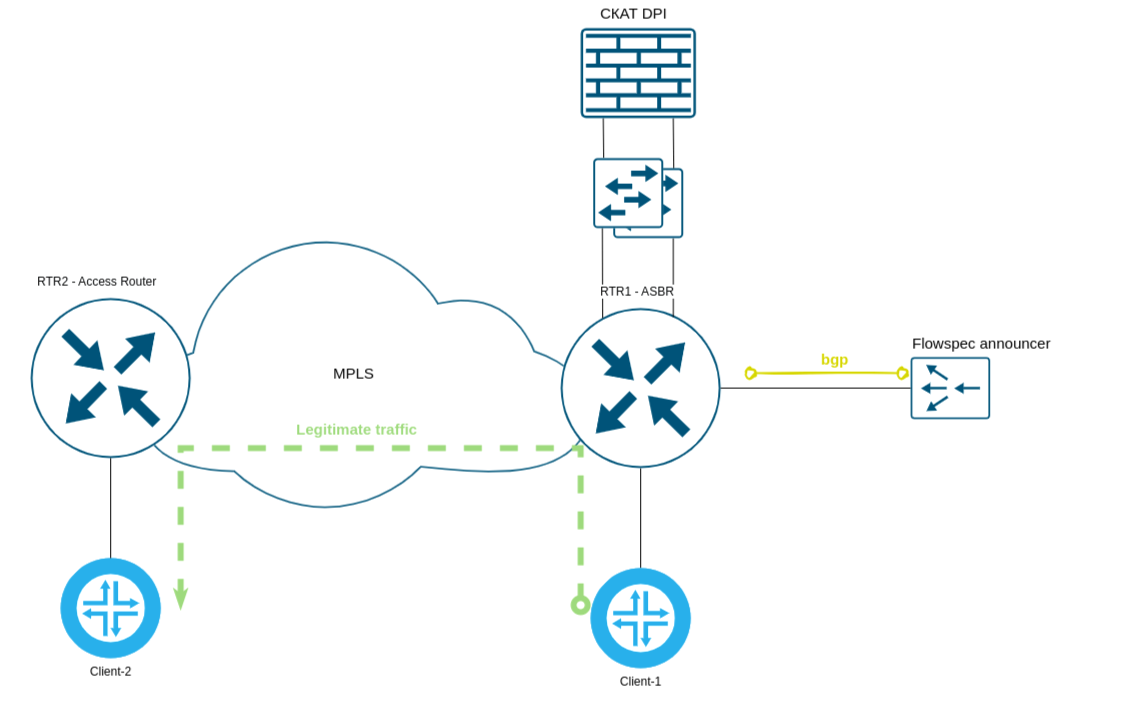

Для тестирования комплекса СКАТ DPI была организована следующая конфигурация на тестовом стенде:

- RTR1 (маршрутизатор Juniper MX204) – используется в качестве ASBR (пограничного роутера автономной системы)

- RTR2 (маршрутизатор Juniper MX204) – используется в качестве Access-роутера

- Между RTR1 и RTR2 настроен MPLS

- Client-1 (маршрутизатор Mikrotik RB951Ui 2HnD) – эмулирует хост в сети Интернет и выступает в качестве источника легитимных соединений

- Client-2 (маршрутизатор CRS305-1G-4S+IN) – эмулирует клиента в сети ЦОД и является приемником как легитимного, так и нелегитимного трафика (жертва).

- Client-1 и Client-2 подключены к маршрутизаторам через коммутаторы (не отображены на схемах для упрощения).

- Интерфейс RTR1, к которому подключен Client-1, считается Uplink интерфейсом

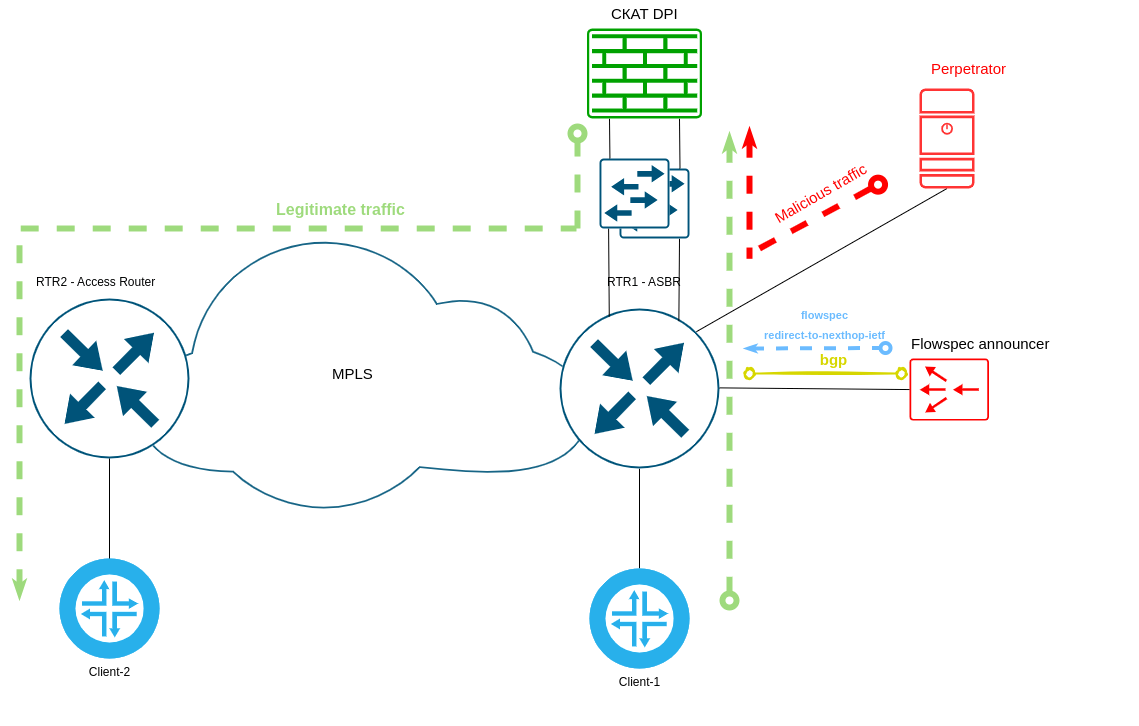

- На RTR1 настраиваются следующие правила:

- flowspec redirect-to-next-hop – правило для редиректа прямого трафика в направлении жертвы через входной интерфейс фильтра.

- flowspec redirect-to-routing-instance – правило для редиректа обратного трафика от жертвы через выходной интерфейс фильтра.

- Для очистки трафика используется комплекс DDoS-защиты VAS Experts СКАТ DPI, работающий в режиме L2.

Схема сети в отсутствие активных атак:

В момент начала атаки между Client-1 и Client-2 происходит обмен легитимным трафиком.

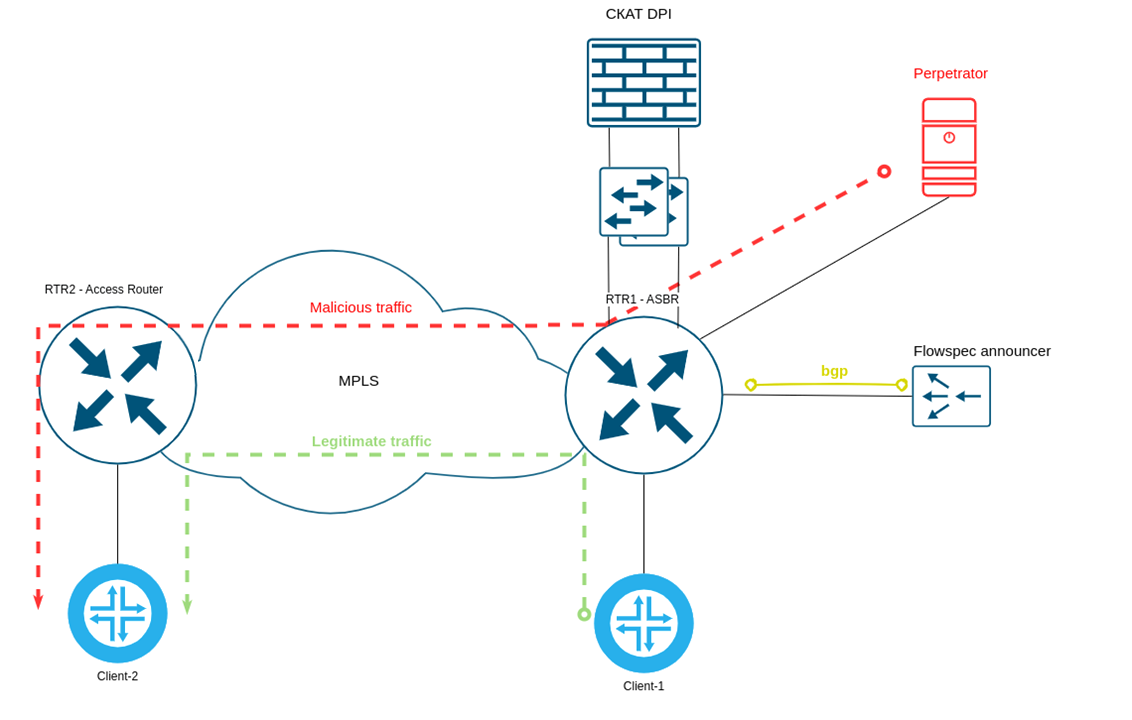

Схема прохождения трафика на момент начала атаки:

После начала TCP SYN flood-атаки с Perpetrator (хоста-вредителя) с разными подменными source-адресами, в течение примерно 20-25 секунд, трафик, как легитимный, так и вредоносный, поступает напрямую через маршрутизатор к жертве.

При превышении атакующим трафиком установленных порогов на bitrate или packet rate, через примерно 20-25 секунд на ASBR RTR1 появляется flowspec правило (вручную или анонс посредством автоматизации и BGP) с правилом redirect-to-next-hop, перенаправляющим трафик через интерфейс RTR1 в сторону СКАТ DPI.

Схема прохождения трафика в режиме защиты:

В случае прекращения атаки или уменьшения её интенсивности ниже пороговых значений, правило flowspec снимается (вручную или средствами автоматизации), и трафик перестает проходить через фильтр.

Результаты тестирования

Реальная картина показала успешное перенаправление всего трафика, как легитимного, так и вредоносного предназначенного для клиента-жертвы. При этом весть вредоносный трафик атаки TCP SYN flood до 360 Мбит/с был успешно заблокирован.

Как в синтетических тестах, так и на реальном продуктовом трафике легитимные защищаемые сервисы между клиентом и жертвой работали корректно. В момент перевода трафика на фильтр сервисы с уже установленными соединениями продолжали стабильную работу.

При снятии трафика с устройства TCP-сессии, относящиеся к защищаемым ресурсам, которые были установлены через него в процессе атаки, разрывались. В то время как с сессиями, установленными через фильтр, но не относящимся к защищаемым портам, разрыв не происходил.

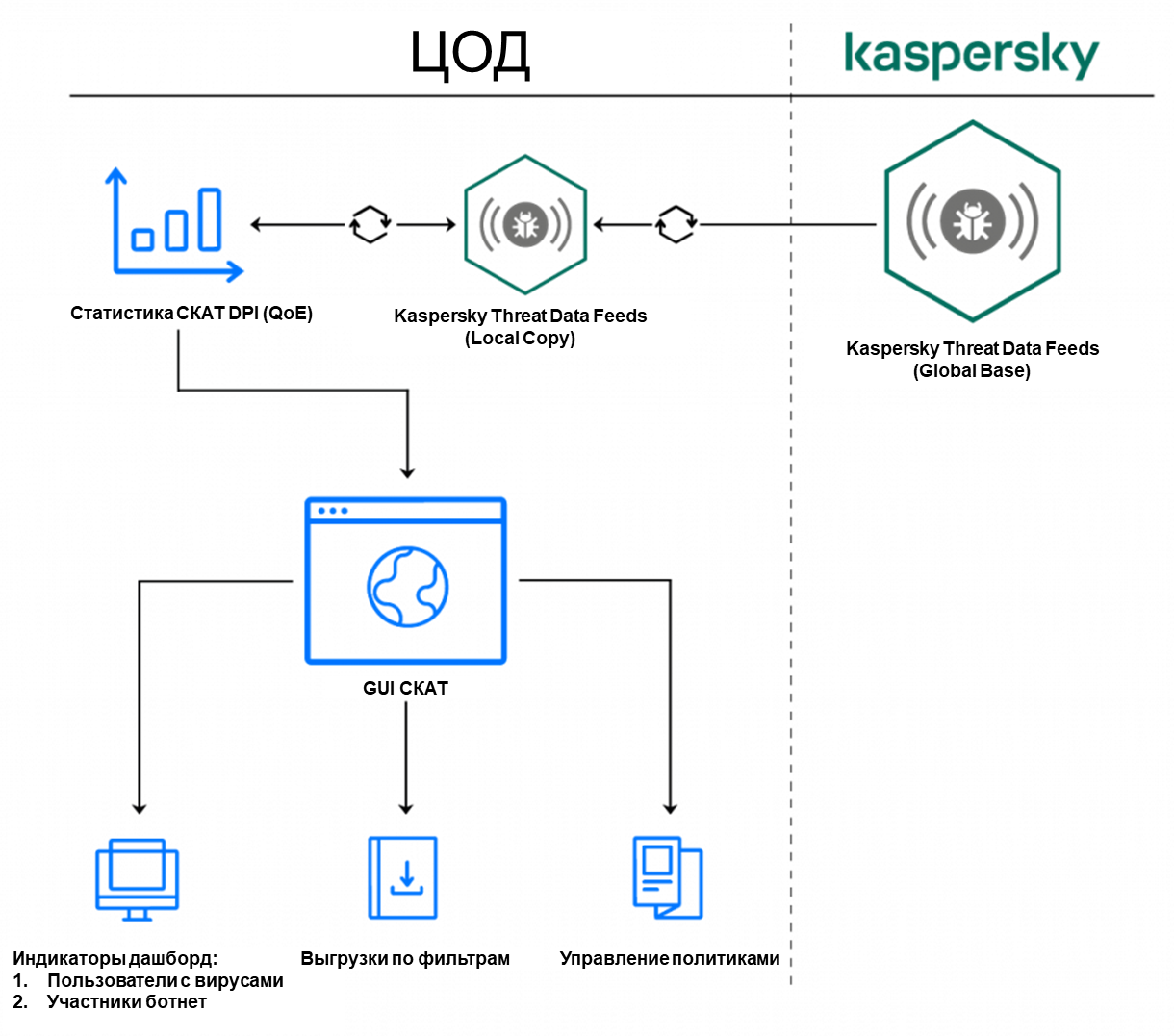

Мониторинг вирусной активности на базе QoE Analytics и Лаборатории Касперского

Для создания высокоэффективного решения по анализу и противодействию киберугрозам были объединены возможности инструмента Kaspersky Threat Data Feeds и модуля аналитики трафика Quality of Experience (QoE) от СКАТ.

Kaspersky Threat Data Feeds представляет собой структурированную, постоянно обновляемую и объемную базу данных о различных типах киберугроз, таких как DDoS-атаки, фишинговые сайты, ботнет-сети, спам и другие вредоносные воздействия. В базе данных существует 16 типов фидов, из которых СКАТ работает с семью основными:

- Malicious URL

- Phishing URL

- Botnet C&C

- Mobile Botnet

- IP Reputation

- Ransomware URL

- IoT URL Data

Используя собственные краулеры, спам-ловушки и системы мониторинга бот-сетей, Kaspersky Threat Data Feeds тестирует, анализирует и собирает в единый справочник данные обо всех известных на текущий момент времени киберугрозах.

Для реализации совместного решения, синхронизированная копия базы данных об угрозах размещается на сервере со статистикой поведения пользователей. Затем статистика поведения пользователей на СКАТ сопоставляется с базой данных об угрозах, что позволяет делать выводы о потенциальных угрозах внутри сети ЦОД.

Преимущества интеграции Kaspersky и VAS Experts

- Выявление пользователей с вирусной активностью.

- Обнаружение ботнетов на ранней стадии.

- Определение степени зараженности сети.

- Составление списка выявленных угроз и зараженных пользователей для работы администратора сети.

Определив степень зараженности сети, сетевой администратор может быстро и эффективно решить возникшие проблемы с помощью СКАТ:

- Ограничение или блокировка пользователей при помощи политик на сетевых устройствах.

- Выгрузка данных о зараженных пользователях для отработки специалистами технической поддержки.

Таким образом, интеграция решений Kaspersky Threat Data Feeds и платформы СКАТ от VAS Experts представляет собой мощный инструмент для мониторинга и противодействия киберугрозам в сетях ЦОД. Благодаря глубокой синхронизации данных о киберугрозах с поведенческой статистикой пользователей, данная система обеспечивает высокий уровень защиты, оперативно выявляя потенциальные угрозы, такие как вирусная активность и ботнеты на ранних стадиях. Это позволяет сетевым администраторам своевременно реагировать на инциденты, минимизируя риски и предотвращая распространение вредоносного ПО внутри сети. Итак, внедрение этого решения способствует повышению уровня безопасности в корпоративных сетях и снижению рисков, связанных с кибератаками.

Мониторинг состояния сети при помощи модуля аналитики QoE

Мониторинг состояния сети позволяет без специальных экспертных знаний онлайн выявлять, к примеру, такие проблемы с доступностью сервиса у пользователей, как неполадки или загруженность вышестоящих аплинков, а также медленная работа или недоступность сервисов.

Рассмотрим реальный случай применения модуля аналитики QoE одним из крупнейших ЦОД России для мониторинга состояния собственной сети, а также оптимизации маршрута прохождения трафика.

Описание подключения QoE

Трафик с виртуальной инфраструктуры заказчика был направлен через зеркало на порт BareMetal сервера со СКАТ DPI. Задачей СКАТ DPI был собор статистики по протоколу NetFlow v10, с использованием кастомных полей, включающих информацию по RTT и Retransmit для TCP-сессий. Собранная статистика поступала на виртуальную машину, где был развернут модуль сбора статистики QoE Stor.

Результаты тестирования

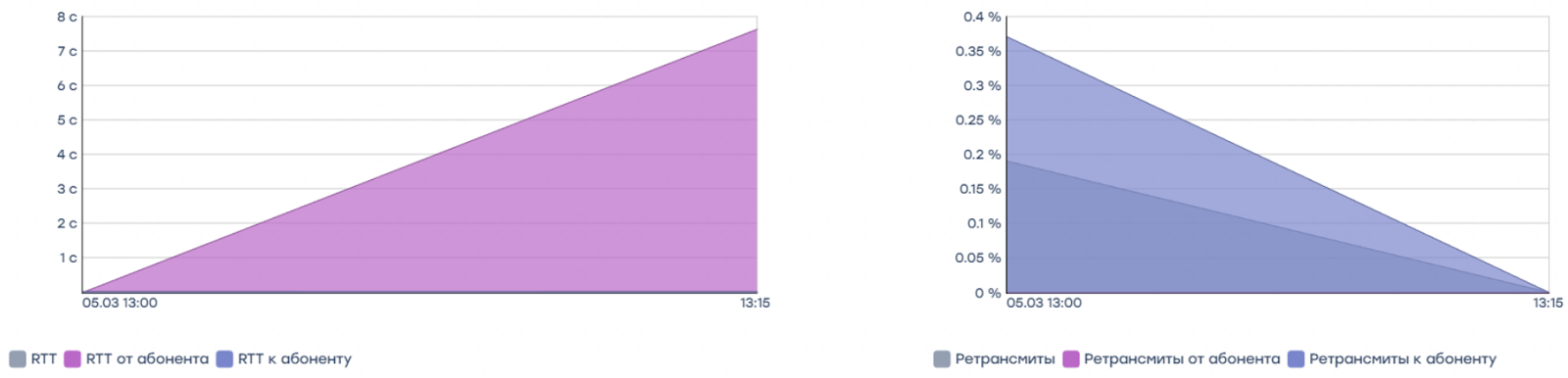

Проверка соответствия доли ретрансмитов с настроенными вручную потерями на хосте.

Для теста использовался хост, на котором с помощью Linux TC были установлены параметры, искусственно отбрасывающие 30% входящего трафика на интерфейсе. В результате теста аналитика QoE показала 30% ретрансмитов и соответствующие значения RTT.

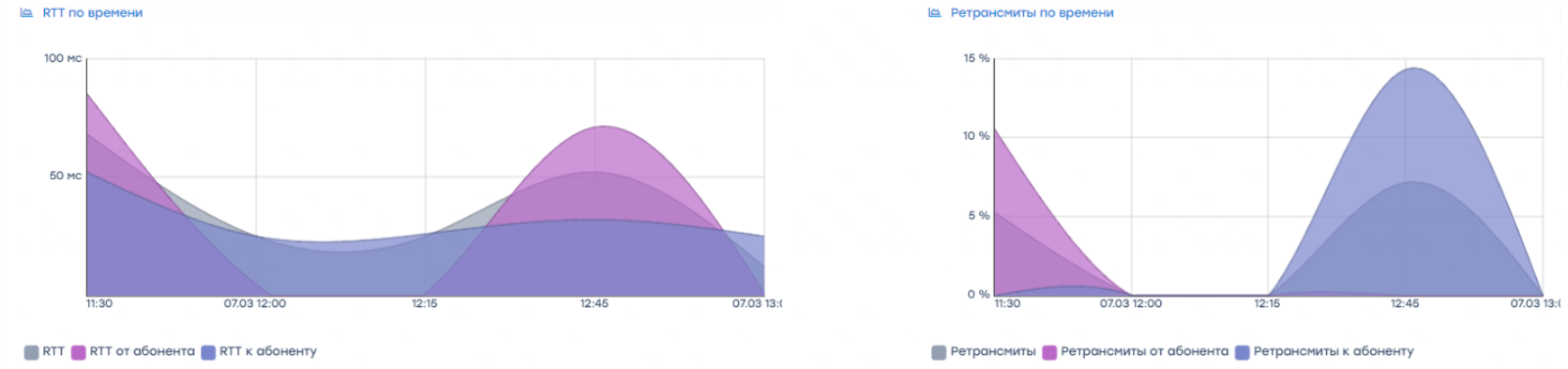

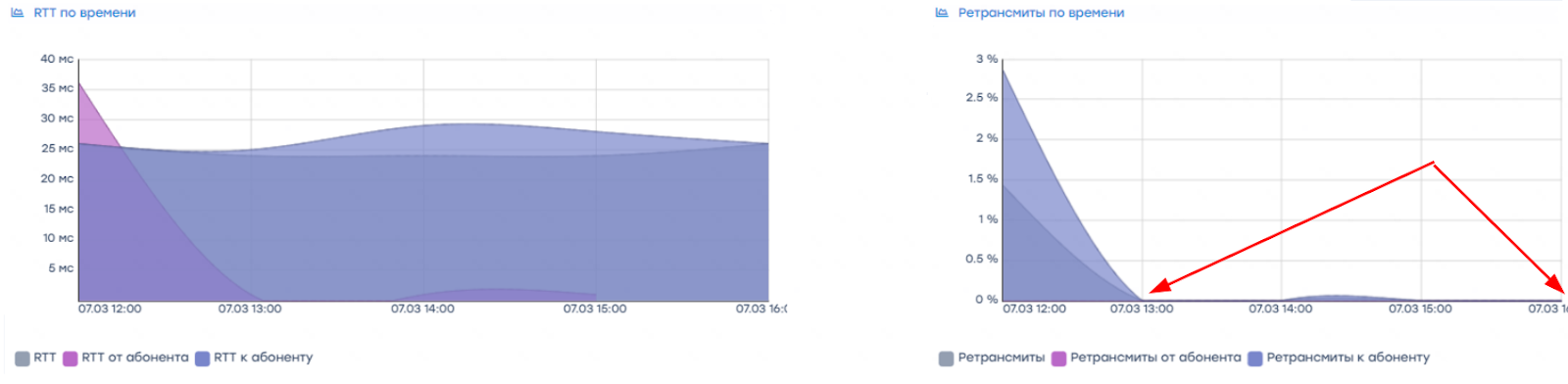

Улучшение связности с хостом путем изменения маршрута прохождения трафика

На одном из хостов наблюдались ретрансмиты по TCP-сессии. В 13:00 был изменен маршрут исходящего трафика для проблемного префикса, в результате чего ретрансмиты исчезли и снизился RTT. Эти метрики также подтвердились статистикой, полученной от QoE.

Наглядные изменения пути следования трафика можно увидеть на иллюстрациях ниже.

До

После

Таким образом, функционал модуля QoE позволяет определять узкие места в сети и может использоваться для мониторинга с целью своевременного выявления и проактивной работы с проблемными участками. Используя API, возможно интегрировать СКАТ в существующую систему мониторинга для контроля моментов ухудшения связности в сети.

Реализация требований СОРМ

Поставщики цифровых услуг должны выполнить требования по внедрению технических средств оперативно розыскных мероприятий (СОРМ) в случае, если они относятся к одной или нескольким из четырех категорий:

- Организаторы распространения информации (ОРИ)

- Хостинг-провайдеры

- Владельцы автономных систем (АС)

- Операторы связи

Детали о СОРМ для операторов связи можно найти в данной статье. Здесь же мы остановимся подробнее на других организациях.

Основными нормативными документами, определяющими требования к СОРМ являются:

- СОРМ для ОРИ

- Приказ Минцифры РФ №571 от 29.10.2018 г. (в ред. № 750 от 28.08.2023 г.)

- Приказ ФСБ РФ от 19.07.2016 г. № 432 (в ред. от 27.12.2017 г. № 760)

- Постановления Правительства РФ №1246 от 23.09.2020 и №256 от 26.02.2022 г.

- СОРМ для хостинг-провайдеров

- Приказ Минцифры РФ №935 от 01.11.2023 г.

- СОРМ для владельцев АС

- Приказ Минкомсвязи РФ №646 от 05.11.2019 г. В настоящее время идет разработка проекта замены приказа №646, которая определит более детальные требования к СОРМ.

СОРМ для ОРИ, хостинг-провайдеров и владельцев АС представляют собой информационные системы, в базы данных которых должна поступать информация, необходимая для реализации оперативно розыскных мероприятий. Сотрудники ФСБ получают доступ к накопленной информации путем удаленного запроса данных по защищенным каналам связи. Запросы осуществляются с пультов управления СОРМ, используемых ФСБ.

Примеры данных, которые необходимо передавать в СОРМ:

- Учетные и регистрационные данные пользователей, а также их изменения;

- Данные об авторизации;

- Данные об оказываемых пользователю услугах и платежах пользователя;

- Данные о событиях информационного взаимодействия (коммуникациях пользователей);

- Текстовые сообщения;

- Голосовая информация;

- Изображения, звук, видео и другие электронные сообщения;

- Сырые данные TLS/SSL для декодирования

- Используемые ключи и сертификаты шифрования

Набор данных, который должна передавать в СОРМ конкретная организация зависит от категории организации, и, соответственно, применимых к ней нормативных документов. Детальный перечень передаваемых в СОРМ данных каждая организация согласует с ФСБ в индивидуальном порядке с учетом применимых требований, особенностей информационных систем организации, имеющихся у организации данных.

СОРМ для операторов связи должны быть выполнены исключительно в отдельном корпусе, оснащенном запирающими устройствами. ОРИ, хостинг-провайдеры и владельцы АС имеют большую свободу выбора: отдельный аппаратно-программный комплекс, отдельный программный модуль в информационной системе организации, либо комбинация этих двух вариантов. СОРМ может быть развернут в том числе и в виртуальной среде при условии соблюдения мер по ограничению и разграничению доступа и других мер безопасности.

По сравнению с операторами связи, ОРИ, хостинг-провайдеры и владельцы АС передают в СОРМ относительно небольшие объемы данных. В случае если размер затрат на передачу этих данных по сетям связи устраивает организацию, то могут быть, к примеру, реализованы варианты консолидации данных из распределенных информационных систем на одной площадке для упрощения внедрения СОРМ или реализации общего СОРМ для нескольких территориально распределенных организаций.

Еще одним существенным отличием от СОРМ для операторов связи является отсутствие необходимости сертификации СОРМ для ОРИ, хостинг-провайдеров и владельцев АС в системе сертификации в области связи.

В настоящее время компания VAS Experts предлагает готовое решение СОРМ для ОРИ, а также возможность разработки сервиса интеграции информационных систем ОРИ с СОРМ.

Преимущества решения VAS Experts:

- Возможность реализации интеграции информационных систем заказчика с СОРМ силами VAS Experts (дополнительная услуга).

- Возможность развертывания ПО СОРМ на инфраструктуре заказчика при условии соблюдения требований к защите от несанкционированных действий.

- Полное покрытие потребностей ОРИ в части соблюдения нормативных требований к СОРМ.

В ближайших планах VAS Experts:

- Развитие облачных решений СОРМ для ОРИ.

- Завершение разработки СОРМ для хостинг-провайдеров.

- Разработка СОРМ для владельцев автономных систем после вступления в силу замены Приказа Минкомсвязи РФ №646 от 05.11.2019.