Почему растет доля шифрованного трафика?

Большую часть зашифрованного трафика генерируют такие крупные поставщики контента, как Facebook, YouTube, Netflix и другие. Их стремление перевести доступ к своим сервисам на протокол HTTPs вызвано глобальной тенденцией обеспечения конфиденциальности в Сети и защиты передаваемых данных.

Аналогично поступают и ведущие дата-центры мира: Yahoo, Google и Microsoft шифруют весь свой внутренний трафик, а также до 25% трафика, используемого веб-приложениями, электронной почтой и облачными платформами.

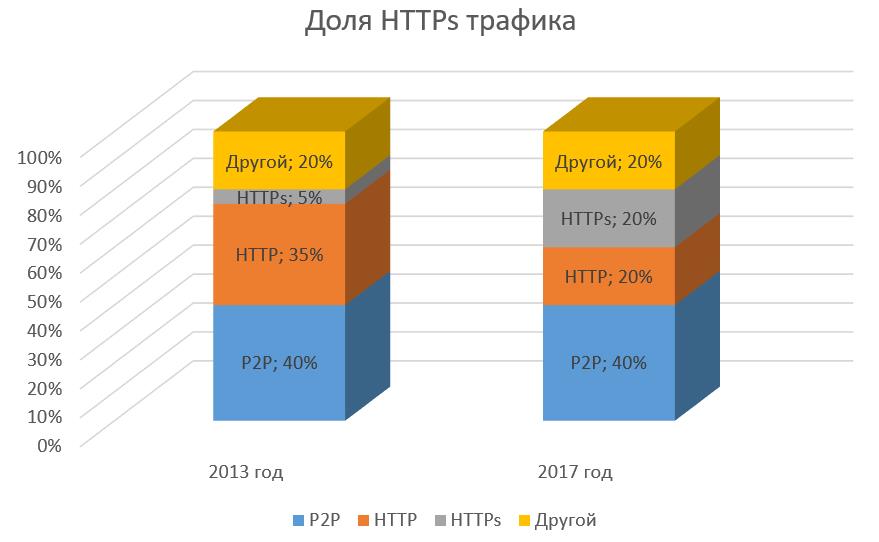

Российские реалии немного отличаются от общемировых: примерно 40% от всей полосы пропускания занимает P2P-трафик, на веб-доступ приходится еще 40%, остальные 20% – другие протоколы. Причем за последние 4 года доля HTTPs увеличилась в 2 раза (с 5–10% до 15–20%), что обусловлено переходом мировых поставщиков контента на SSL-шифрование (по данным аналитических исследований телекоммуникационной компании УралВЭС).

Отчет по полосе пропускания УралВЭС

Принцип работы HTTPs

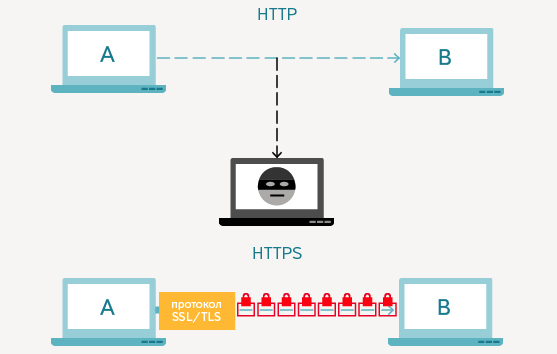

HTTPs – это обычный HTTP, который работает с использованием шифрованных механизмов SSL и TLS. В процессе обмена между пользователем и удаленным узлом данные передаются в зашифрованном виде и не могут быть перехвачены и использованы третьими лицами.

Безопасность HTTPs. Изображение: yandex.ru

Принцип работы протокола SSL/TLS заключается в использовании общих секретных ключей. Устанавливая соединение по HTTPs, ваш ПК сначала с его помощью шифрует информацию, а затем передает ее в Интернет. Взломать или подобрать ключ практически невозможно, так как он сложный и длинный, но существует вероятность перехвата и подделки адреса отправителя, в результате чего получатель будет думать, что пакет пришел от вас, а не от злоумышленника. Таким способом перехвата пользуются для создания man-in-the-middle-атак, но их можно избежать благодаря использованию цифровых сертификатов для идентификации сервера.

Сертификат помогает подтвердить:

- Что абонент, которому он выдан, действительно существует.

- Он управляет сервером, который указан в сертификате.

Выдача сертификата формализована и производится только центрами сертификации, что гарантирует их надежность. Поэтому при использовании HTTPs любой браузер сразу проверяет подлинность сертификата и только после успешной проверки устанавливает сессию.

Как классифицировать зашифрованный трафик?

Классификация зашифрованного трафика не предполагает его дешифрацию, информация, содержащаяся внутри пакетов, остается конфиденциальной и видна только пользователю и удаленному узлу. Эти методы предназначены для интернет-провайдеров и операторов связи, которым классификация помогает гибко управлять трафиком и обеспечивать более высокое качество предоставления услуг (QoS и QoE).

Вот несколько методов, позволяющих классифицировать зашифрованный трафик, с определением их точности и ограничений.

- Типовые протоколы: Google, Facebook, WhatsApp и т.п.

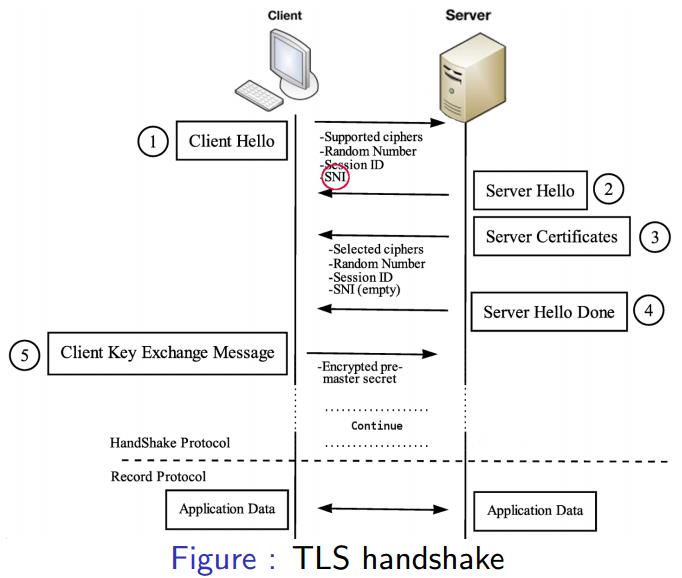

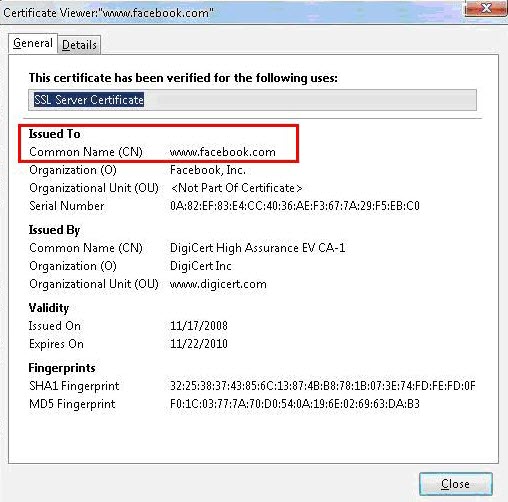

- Метод классификации: определить имя сервиса в сертификате SSL/TLS (Common Name) или в Server Name Indication (SNI).

- Точность: детерминированный метод – точность 100%.

- Ограничения: если SNI не появляется в начале процедуры «рукопожатия», то имя сервиса берется из сертификата SSL/TLS (Common Name), доступность которого появляется только после передачи 5-6 пакетов, что может вызывать небольшую задержку. В зависимости от поставщика контента один и тот же сертификат может использоваться для разных сервисов (таких как электронная почта, новости и другие).

Server Name Indication в процессе «рукопожатия»

Common Name в сертификате SSL

-

- Типовые протоколы: BitTorrent, MuTorrent, Vuze и т.п.

- Метод классификации: определение IP-адресов известных p2p-пиров.Во время сессии P2P фаза инициализации соединения не шифруется. На этом этапе возможна идентификация IP-адресов узлов (пиров). Весь трафик, идущий с этих адресов, классифицируется как P2P (например, bittorrent).

- Точность: обычно выявляет до 90% сеансов P2P.

- Дополнительная информация: IP-адреса хранятся в L3-4-кэше фиксированного размера, наиболее часто используемые из них попадают в верхнюю часть списка.

-

- Метод классификации: поиск бинарных шаблонов (сигнатур) в потоке трафика. Как правило, эти шаблоны находятся в первых 2-3 пакетах трафика.

- Точность: обычно составляет 90–95%.

- Дополнительная информация: такой статистический метод поиска шаблонов используется для идентификации различных сервисов Skype, таких как голосовая передача, видео и чат. Этот метод использует комбинацию различных исследований трафика: джиттер, задержка, длина пакета, расстояние между пакетами и другие.

Благодаря использованию современных методов классификации трафика операторы связи и интернет-провайдеры могут использовать функции приоритизации и оптимизации даже для зашифрованного пользовательского трафика. Это значит, что возможность повышать качество обслуживания клиентов не связана с нарушением конфиденциальности их деятельности в сети Интернет.

Более подробную информацию о преимуществах СКАТ DPI, ее эффективном использовании на сетях операторов связи, а также о миграции с других платформ вы можете узнать у специалистов компании VAS Experts – разработчика и поставщика системы анализа трафика СКАТ DPI.