«Вчера»

30 июля 2012 года вступил в силу закон с длинным названием «О внесении изменений в Федеральный закон (от 29.12.2010 № 436-ФЗ) «О защите детей от информации, причиняющей вред их здоровью и развитию» и отдельные законодательные акты Российской Федерации». По прошествии примерно одного года появилось требование ко всем операторам связи в срочном порядке оформить себе электронную цифровую подпись для получения выгрузки из реестра запрещенной информации. Кто-то из провайдеров оказался технически не готов, кто-то просто проигнорировал требования, и через два месяца ведомство начало рассылать предписания, предупреждения и штрафы. В единичных случаях ситуация доходила до отзыва лицензии оператора связи.

Когда ситуация с выгрузкой стабилизировалась, Роскомнадзор запустил второй этап – обязательную блокировку доступа к запрещенным ресурсам. Это было вполне ожидаемо, но для многих операторов снова стало «сюрпризом». И вот почему.

Роскомнадзор никак не комментировал, каким образом провайдер должен ограничивать доступ к ресурсам из реестра. Отсутствие возможности блокирования по доменному имени требовало обязательного блокирования по IP-адресу. «Невозможно блокировать по URL? Ограничивайте доступ ко всему домену», – говорили работники ведомства. Также не было какого-то общего решения для блокирования подобного трафика.

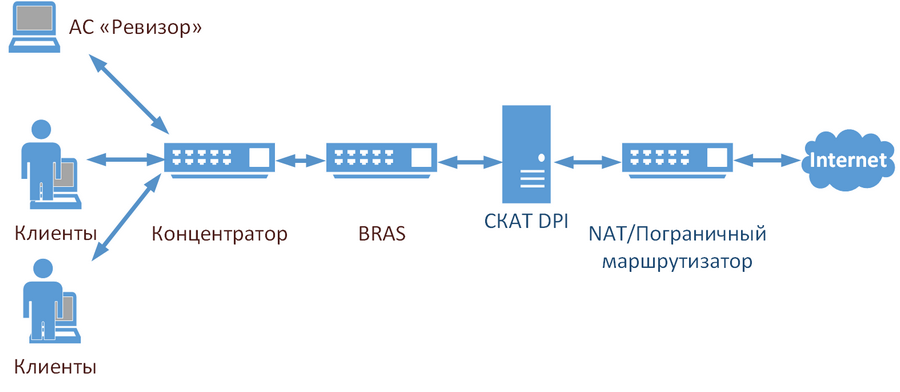

Практически сразу был запущен третий этап – поголовная установка АС «Ревизор». Подключение должно было выполняться по принципу «как клиент» (Рисунок 2). Полное исследование можно посмотреть по ссылке, но если кратко, то «Ревизор» – это программно-аппаратный комплекс для мониторинга доступа к сайтам из реестра со стороны провайдеров. Выделяют две реализации АС «Ревизор»:

- аппаратную – реализована на TP-Link MR3020 (рисунок 1);

- программную – реализована на образе VMware под управлением ОС OpenWRT.

Рисунок 1. АС «Ревизор» в аппаратном исполнении

Рисунок 2. Принципиальная схема установки АС «Ревизор» в сеть провайдера

В течение двух месяцев (а в некоторых регионах – около полугода) проводилось тестирование платформы. На портале ФГУП ГРЧЦ каждый оператор мог проверить, насколько качественно блокируется доступ к запрещенной информации. Установка системы «Ревизор» проходила согласно требованиям РКН, а факт установки регулировался только актом передачи от ГРЧЦ. В акте расписана ответственность и обязанности сторон. Многие провайдеры задавали резонный вопрос: «Кто будет оплачивать содержание системы?» – ведь энергопотребление составляет около 120 ватт в день в случае использования аппаратного решения и много больше – при использовании выделенного ПК для виртуальной версии.

Период тестирования принес свои результаты. На форумах шло активное обсуждение, как и чем блокировать контент, а российские производители презентовали программно-аппаратные решения. Бюджетным (open source) фильтром стала связка из DNS и proxy-серверов, а также динамически меняющимися правилами фильтрации и перенаправления трафика – DNS для блокировки по доменным именам сайта, proxy по URL, а правила firewall для блокировки по IP и перенаправления трафика на proxy-сервер. Все это было «приправлено» скриптами автоматизации выгрузки и обработки ее результатов. Зачастую подобные системы требовали отдельных навыков у персонала и знания некоторых языков программирования.

Коммерческие решения представляли собой преимущественно программные методы блокирования трафика, основанные на его непосредственном анализе, нередко поставляемые на серверных платформах. Преимуществом таких систем стало то, что производители уже сделали все для решения разного рода проблем. Роскомнадзор рекомендует использовать системы DPI (Deep Packet Inspection) как самое надежное решение для осуществления блокировок запрещенных ресурсов и даже провел собственное независимое тестирование представленных на рынке платформ.

«Сегодня»

С появлением коммерческих решений вопрос о методах блокирования трафика ушел на второй план. Актуальным стал вопрос о факте блокировки трафика. Неисполнение закона подразумевает административную ответственность в виде штрафа от 50 тыс. руб. до 300 тыс. руб. либо (в крайних случаях) приостановление действия лицензии или ее отзыв. Примечательно то, что ранее контролировался факт блокирования доступа, а факт снятия блокировки особой роли не играл. Однако сейчас отслеживаются не только блокируемые ресурсы, но и разблокированные. Если блокировка была снята и АС «Ревизор» не получил к этому ресурсу доступ – это неисполнение закона.

Сейчас выгружаемый реестр адресов, к которым должен быть ограничен доступ, наполняется информацией не только по 139-ФЗ, но и по 187-ФЗ, 398-ФЗ-, 114-ФЗ. На момент написания статьи реестр содержит 119327 записей, файл архива выгрузки занимает около 7 Мб, а вложенные файлы dump.xml и dump.xml.sig – почти 40 Мб и 3 Кб соответственно. Причем сам реестр жестко не структурирован, и это создает отдельные проблемы для владельцев open source систем фильтрации. Проясним ситуацию.

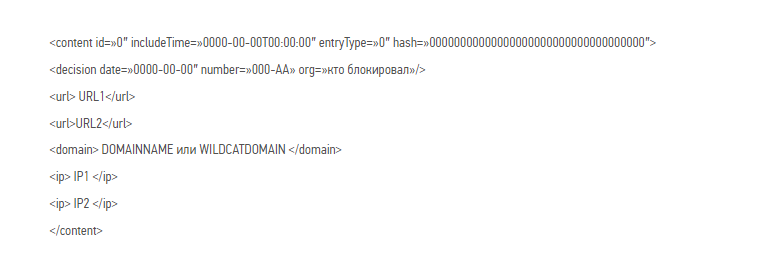

Реестр, как говорилось ранее, – это XML-документ, а каждая запись представляет собой запись из листинга 1. Служебные поля типа URL и IP могут быть в едином количестве либо несколько тысяч записей. Поле DOMAIN может отсутствовать (но в этом случае обязательно должно быть поле IP), а может быть указано в виде так называемого WILDCAT – *.example.com. Последний вариант предполагает блокировку всех доменов 3-го уровня и непосредственно сам домен 2-го уровня.

Листинг 1. Структура записи о блокировке ресурса

Некоторые заблокированные ресурсы имеют одну запись в поле DOMAIN, одну запись в поле IP и более 200 записей в поле URL. Подобным образом был заблокирован «пиратский» контент, который нарушал авторские права одного из телесериалов. И это не единичный случай.

Массовое перечисление IP-адресов влечет за собой другие проблемы – например, блокирование ресурсов, которые оказались на том же хостинге или виртуальной машине, что и ресурсы из черного списка.

Стоит ли говорить, что open source решения проиграли эту битву, так как любое изменение в файле выгрузки снижало качество блокировки. Например, используемый многими провайдерами, DNS-сервер BIND не понимает кириллические доменные имена в зоне .рф, а Роскомнадзор при внесении адресов в реестр не приложил усилий, чтобы преобразовать их в международную форму записи, согласно IDNA. Как итог – DNS-сервер падал после перезапуска, сообщая об ошибке.

Кто блокирует доступ и к чему?

Ранее блокировкой занимались только Роскомнадзор и ФСКН и исключительно по решению суда. Как правило, под решение попадали материалы о суициде, экстремизме, продаже запрещенных веществ и контент с содержанием «18+». С принятием закона о внесудебной блокировке реестр стал наполняться информацией от других ведомств. Теперь он содержит информацию от:

- ФСКН – Федеральной службы Российской Федерации по контролю за оборотом наркотиков;

- Федеральной службы по надзору в сфере защиты прав потребителей и благополучия человека (Роспотребнадзор);

- Федеральной службы по надзору в сфере связи, информационных технологий и массовых коммуникаций (Роскомнадзор);

- Мосгорсуда;

- Генпрокуратуры РФ;

- прочих судебных инстанций

- ФНС – Федеральной налоговой службы Российской Федерации (ФНС России);

- Минкомсвязи;

- МВД.

Ожидаемый вопрос: «А где же Министерство юстиции РФ?». Вся соль в том, что Минюст ведет собственный реестр, который содержит как ссылки на сайты, так и на прочие материалы (доступ к которым, кстати, провайдер тоже должен ограничивать). Интересен тот факт, что некоторые ссылки из реестра Министерства юстиции находятся и в основном реестре блокируемой информации.

Проблемы черного списка

На наш взгляд, одна из главных проблем – бесконтрольное увеличение объема списка блокируемых ресурсов. В течение года наблюдаются случаи атак на сервис Роскомнадзора, который должен выявлять изменения в информации о блокировке и вносить соответствующие правки в реестр.

Атака заключается в том, что после блокировки некоторые домены более не пролонгируются владельцами и впоследствии такие доменные имена освобождаются, однако информация об этом не попадает в реестр и эти записи не исключаются из него. Злоумышленники приобретают снятые с регистрации домены и прописывают в них свои адреса.

В СМИ широко освещались две подобные атаки:

- блокировка ряда сервисов Google, Instagram, Twitch и прочих летом 2017 года;

- «накачка» реестра IP-адресами в марте 2018 года.

После первого случая ведомство решило обезопасить себя, создав так называемый белый список адресов, которые не должны блокироваться не при каких условиях. Противоречие вызывает то, что в реестре блокировок располагаются ссылки на некоторые материалы видеохостинга Youtube, однако сам сервис внесен в белый список. Программисты называют подобные методы костылями.

Следует отметить, что архитектура сети компании Google организована таким образом, что большая часть сервисов располагается на одних и тех же адресах. Ограничение доступа к некоторым из IP-адресов может негативно отразиться на работе сторонних ресурсов. Причиной является использование многими сайтами инструментов для веб-мастеров от компании Google. Браузер клиента будет пытаться получить информацию с недоступного ресурса, что повлечет за собой долгую загрузку страницы либо некорректное ее отображение.

Вторая проблема неконтролируемого роста «черной дыры» – возникающая нагрузка на оборудование оператора связи. В качестве примера можно рассмотреть ситуацию с аппаратными DPI и маршрутизаторами. Как правило, оборудование подобного типа ограничено объемом оперативной памяти. Переполнение ОЗУ и повышенная нагрузка на процессор влекут за собой снижение качества предоставляемых услуг. DPI, расположенные на серверных платформах, и программные маршрутизаторы хоть и способны противостоять проблемам подобного рода, но их ресурсы не безграничны.

Третья проблема списка блокировок – требование Роскомнадзора указывать ссылку на номер решения о блокировке, а также кто и когда ограничил доступ к ресурсу. Технически это достаточно сложно реализовать по той причине, что в реестре находится около 2500 IP-адресов без доменных имен. Следовательно, обращение к этим ресурсам должно рассматриваться системой блокировки отдельно.

Четвертая проблема – возможное внесение IPv6-адресов в реестр. Активное распространение IPv6-адресов и активная деятельность Роскомнадзора могут повлечь за собой включение подобных адресов в реестр блокировок, что может привести к определенным последствиям. Ключевое слово здесь «может»: в лучшем случае ничего не произойдет и правило фильтрации просто будет проигнорировано, в худшем – провайдер получит административный штраф, так как не учел эту особенность.

Telegram предоставил ключи шифрования (фейк)

Громкие дела с блокировками

Разумеется, деятельность ведомства, которое решает судьбу доступа целой страны к глобальной Сети, не могла остаться незамеченной. Рассмотрим некоторые события:

- 18 февраля 2010 года регистратор «Ру-Центр» приостановил делегирование домена крупнейшего русскоязычного BitTorrent-трекера. Причиной послужило неоднократное нарушение авторских и смежных прав.

- 12 декабря 2016 года Роскомнадзор все-таки сделал то, о чем говорили многие системные администраторы, – заблокировал loopback (127.0.0.1). Новостные ленты пестрели заголовками «Роскомнадзор заблокировал сам себя». Грустная ирония предположительно стала пробой пера для возможных атак на сервисы ведомства. Однако подобная шутка могла плохо закончиться для многих операторов связи, так как блокировка интерфейса петли может повлечь некоторые проблемы для работы серверных систем.

- Достаточно курьезной была блокировка одного из сайтов с контентом «18+». В сентябре 2015 года Роскомнадзор заблокировал русский сегмент этого ресурса. Разумеется, подобные действия вызвали резонанс среди людей, кто не знал об этом сайте, и среди тех, кто решил проверить, ограничил ли их провайдер доступ к контенту. Как итог – рекордное посещение пользователями из России. В конечном счете ресурс был полностью заблокирован на территории Российской Федерации в сентябре 2016=го. Однако не прошло и года, как в апреле 2017-го появилась новость, что ресурс разблокирован. Доступ к нему осуществляется только после подтверждения возраста. Остается загадкой, была ли блокировка снята по причине контроля возраста для жителей России или же раздачи премиум-аккаунтов.

- В августе 2016 года Роскомнадзор заблокировал соцсеть для поиска и установления деловых контактов LinkedIn. Якобы ресурс неправомерно занимался обработкой персональных данных пользователей и передачей их третьим лицам без согласия самих пользователей. Сам LinkedIn периодически заявлял о скором решении проблемы, но на данный момент ресурс остается заблокированным.

- Попытка заблокировать мессенджер Telegram является, пожалуй, одной из самых долгих в истории Роскомнадзора. Желание мессенджера сохранить анонимное общение пользователей и собственную независимость ставится против желания российских спецслужб читать переписку всех пользователей без исключения. Как итог, суд оштрафовал мессенджер за отказ в сотрудничестве с ФСБ на 800 тысяч рублей. Штраф до сих пор не отменен. Сотрудники Telegram сообщают, что передача ключей шифрования невозможна по целому ряду причин – например, сами устройства пользователей шифруют информацию. Также в начале апреля сотрудники мессенджера выступили с заявлением, что часть ключей для дешифровки передаваемой информации не передается по каналам связи, а потому не может быть передана третьим лицам. Интересно, что многие государственные сервисы используют Telegram – портал «Почта России» и «Госуслуги». Следует отметить, что аналогичная ситуация складывается вокруг мессенджеров Viber и WhatsApp.

- В первом квартале 2018 года запланирована блокировка 15 миллионов IP-адресов из сети Amazon. Причиной такого радикального решения является окончательная блокировка интернет-рации, которая располагается в данном адресном пространстве. Понятное дело, что блокирование столь крупного сегмента сети негативно скажется и на других сервисах, расположенных на этих IP-адресах, и на системах фильтрации в целом. Отметим, что в прошлый раз это затронуло пользователей игры EVE Online.

- 16 апреля 2018 года российские операторы начали блокировать Telegram на территории РФ для исполнения решения Таганского суда. Роскомнадзор заблокировал более полумиллиона IP-адресов Amazon (по другим данным – почти 2 млн), которые использовал Telegram для обхода блокировки. Этими адресами пользуются разные магазины, бренды, банки и платежные системы, многие из которых стали недоступны.

Кстати, EVE Online попадает под раздачу не первый раз. Первая блокировка была в ноябре 2012 года, когда Госнаркоконтроль решил взяться за борьбу не только с реальными, но и с виртуальными наркотиками.

В статье не рассмотрены факты блокировки интернет-энциклопедии сетевого фольклора «Луркоморье» и Абсурдопедии, некоторых групп соцсети «ВКонтакте» и энциклопедического ресурса Wikipedia. В каких-то случая доступ был ограничен лишь на период устранения причины блокировки, в других – информация недоступна для жителей России.

Правительство против анонимности

В жизни граждан России Роскомнадзор также сыграл не последнюю роль, издав поправки в закон «О связи». Внимания, на наш взгляд, заслуживают три из них. Первое – авторизация пользователей по sms или звонку. Второе – борьба с анонимными абонентами сотовых операторов. Третье – борьба с анонимностью в сети Интернет.

Для выполнения требований законодательства об обязательной идентификации пользователей публичных сетей Wi-Fi в соответствии с Постановлениями Правительства РФ №758 и №801 юридическое лицо или индивидуальный предприниматель, которые предоставляют доступ к своей сети Wi-Fi (кафе, отель, клуб, кинотеатр), обязаны однозначно идентифицировать личность пользователей сети и хранить данные о подключавшихся пользователях на протяжении 6 месяцев. Сделать это можно с помощью портала авторизации (captive portal, hotspot), который выпускает устройство в Интернет после подтверждения связки данных «номер телефона — mac-адрес устройства» несколькими способами:

- по SMS;

- по звонку;

- по отельному ваучеру;

- средствами соцсетей.

В октябре 2017 года в Минкомсвязи предложили аутентифицировать пользователей средствами портала «Госуслуги».

Борьба с анонимными клиентами сотовых операторов, как это ни странно, началась в январе 2014 года – именно тогда был введен запрет на продажу SIM-карт без паспорта и договора. 1 июня 2018 года вступают в силу поправки в закон «О связи», которые предусматривают обязательную идентификацию всех пользователей услуг сотовой связи. Согласно внесенным изменениям операторы должны установить фамилию, имя, отчество, дату рождения, а также номер документа, удостоверяющего личность существующего или нового абонента. Представители оператора, продающие SIM-карты, в течение 10 дней должны направить копию договора с достоверными сведениями об абоненте. Если имеющаяся информация вызывает сомнения, у оператора есть 15 дней для ее проверки. Операторы сотовой связи заблаговременно начали проверку своих баз данных. Причиной послужил тот факт, что в России постоянно проживает около 147 млн человек, а активных абонентов сотовой связи насчитывается около 255,41 млн, что само по себе вызывает подозрения.

Анонимные пользователи сети Интернет всегда была головной болью правоохранительных структур и силовых ведомств. Некоторые действия подобных пользователей могут являться не только раздражающим троллингом, но и прямо противоречить законодательству Российской Федерации. По этой причине была введена двухфакторная авторизация в российских соцсетях и почтовых сервисах, а также некоторых онлайн-играх. Казалось бы, благая цель для клиента – защита его аккаунта от несанкционированного использования. Обратная сторона – аккаунт пользователя уже не является анонимным. На этом борьба с анонимностью не закончилась.

Следующим шагом стало внесение изменений в ФЗ «Об информации, информационных технологиях и о защите информации», а именно в статью 15.8 – «Меры, направленные на противодействие использованию на территории Российской Федерации информационно-телекоммуникационных сетей и информационных ресурсов, посредством которых обеспечивается доступ к информационным ресурсам и информационно-телекоммуникационным сетям, доступ к которым ограничен на территории Российской Федерации». Простыми словами – вне закона стали Proxy VPN-сервисы, а также анонимайзеры.

«Завтра»

Изложенный в статье путь блокировок и контроля есть не что иное, как завинчивание гаек, но любой путь заканчивается развилкой.

Первый вариант (наиболее вероятный) заключается в тотальной блокировке любого ресурса и по любому поводу. Вместе с этим можно ожидать неуклонное увеличение реестра блокировок с периодическими атаками на него. Люди, заинтересованные в доступе к заблокированной информации, прибегнут к вынужденной мере – применению proxy и VPN-соединений на базе отдельных серверов. Также не исключено использование анонимных сетей. Роскомнадзор не оставит это без внимания и запустит новую волну запрета VPN, как это было ранее.

Второй вариант (из фильма ужасов) – провайдеры должны будут блокировать доступ куда угодно и предоставлять доступ по единственному белому списку. Учитывая финансовую политику, размещение ресурсов в этом списке может стать платным. В конечном итоге возможно отключение от мирового Интернета.

Третий вариант (идеальный, но пока утопичный) – грамотный подход для блокирования контента и в первую очередь диалог и сотрудничество. А именно:

- Технически грамотные специалисты ведомства общаются с операторами связи и прорабатывают общее, единственно верное и технически реализуемое решение.

- Сотрудничество с поисковыми системами и соцсетями на уровне международного законодательства для последующего ограничения выдаваемой информации.

- Реформирование закона о финансовых операциях в отношение одной из групп заблокированного контента.

- Исключение в законодательном процессе ситуаций, представленных на видео.

Заключение

Миллионы лет эволюции не готовили человека к избытку разного рода информации, с которой он столкнулся в XXI веке. В связи с этим вопросы разумной цензуры Интернета и контроль ее исполнения становятся все более актуальными. Люди, а особенно дети не способны фильтровать получаемую информацию. Однако и цензор не должен препятствовать получению информации только потому, что она ему не угодна.

Более подробную информацию о механизмах и способах фильтрации запрещенных ресурсов и других преимуществах современной системы глубокого анализа трафика СКАТ DPI, ее эффективном использовании на сетях операторов связи, а также о миграции с других платформ вы можете узнать у специалистов компании VAS Experts, разработчика и поставщика системы анализа трафика СКАТ DPI.