Риск заключается в беспечном отношении к их хранению и передаче, что может обернуться катастрофой для всей компании.

По материалам сайта: www.blogs.manageengine.com

Опасная беспечность

Представьте разговор между двумя сетевыми администраторами оператора связи:

Сергей: «Петр, у меня завтра выходной, а подрядчик запланировал перенос нашего оборудования. Ты не мог бы после этого зайти и поменять его конфигурацию?»

Петр: «Конечно, только у меня нет доступа администратора к коммутаторам».

Сергей: «Не проблема, ты можешь зайти на них с моей рабочей станции, а логин и пароль я тебе пришлю по почте».

Петр: «Хорошо, Сергей, я все сделаю!»

В этом разговоре есть несколько категорически неправильных вещей, которые собираются сделать сетевые администраторы.

- Во-первых, Сергей планирует отправить Петру логин и пароль администратора сетевых устройств по электронной почте, которая представляет собой небезопасную среду, особенно если это не внутренняя корпоративная почта, а бесплатный публичный сервис.

- Во-вторых, Сергей небезопасно передает не один, а два логина и пароля – от своей рабочей станции и от сетевых устройств.

- В-третьих, если Сергей регулярно не сбрасывает пароли, то Петр получит доступ к критически важному оборудованию не на один день, а на все остальное время и сможет делать с ним все что угодно на свое усмотрение.

Казалось бы, разве может принести вред компании какая-то пара паролей? Может! В июле 2016 года недовольный сетевой администратор «Ситибанка» намеренно «положил» 9 маршрутизаторов, что привело к отказу 90 % банковской сети по всей Америке.

Безответственное отношение к паролям, их передача в открытом виде с помощью электронной почты, мессенджеров, чатов и просто бумажек на столе способствует их попаданию в чужие руки и может привести к серьезным последствиям. Контроль за хранением и передачей паролей имеет большое значение как с точки зрения финансовых потерь в случае их злоумышленного использования, так и для поддержания репутации компании.

Реализация нескольких простых правил хранения и совместного использования данных привилегированных учетных записей поможет справиться с утечкой паролей. Вот правила, которые всегда эффективны.

Используйте безопасное корпоративное хранилище для паролей

Консолидация и хранение привилегированных паролей в безопасном централизованном месте вместо использования таблиц Excel или текстовых документов является простой, но редко используемой мерой безопасности. Надежное хранилище с шифрованием делает использование паролей более удобным, а главное – защищает их от злоумышленников.

К таким хранилищам можно отнести менеджеры паролей: Passwork, CommonKey и другие.

Ограничение доступа к паролям на основе роли пользователя

Уровень привилегий пользователя должен зависеть от его роли в организации, в соответствии с ней ограничиваются права доступа. Большинство пользователей не должны даже видеть пароли в простой текстовой форме. Они просто заходят в систему под своим логином и автоматически получают разрешенный доступ к устройствам.

Настроить автоматический доступ к устройствам без ввода пароля

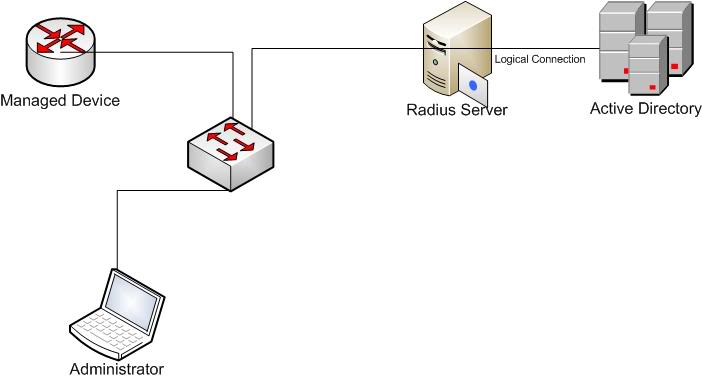

Администраторы и пользователи должны подключаться к сетевым устройствам без ввода паролей в виде простого текста. Это достигается использованием сервера авторизации, например Radius или Tacacs, про которые мы расскажем в следующих статьях. Такой способ авторизации позволяет гибко настраивать уровни доступа на самом сервере и не требует ручного ввода дополнительных паролей от пользователя.

Разрешить временный доступ с помощью одноразовых паролей

Предоставляете сотрудникам временный доступ к оборудованию и системам по мере необходимости. Для этого генерируется одноразовый пароль с ограниченными правами и сроком действия, после завершения срока действия пароль становится бесполезным и не позволит сотруднику злоупотребить повышенными правами.

Регулярно осуществляйте сброс общих паролей

Пароли, которые используются группой пользователей и находятся в общем доступе, должны периодически автоматически сбрасываться. Это препятствует их распространению и исключает возможность получения пользователями ненадлежащего доступа к ИТ-ресурсам.

Требуйте разрешения главного администратора на выдачу паролей

Для обеспечения дополнительной безопасности и более строгого управления общими паролями генерацию и выдачу нового пароля сотруднику необходимо производить только после получения разрешения от главного сетевого администратора. Все манипуляции с паролями, такие как сброс, изменение, удаление, также должны производиться через рабочий процесс создания запроса на изменение.

Создать журнал операций с паролями

Ведение журнала аудита всех операций, связанных с использованием паролей, куда заносятся сведения о сотруднике, который их производит (логин, пароль, IP-адрес, время использования), позволит в случае аварии выяснить причину ее возникновения и ответственного.

Настроить систему оповещения при получении доступа к паролю и его совместное использование

Главный администратор в реальном времени должен получать мгновенные сообщения о том, что кто-то из администраторов получил доступ к привилегированному паролю, стал его использовать или передавать другим сотрудникам.

Выполнение этих простых рекомендаций, включающих как административные действия, так и использование специального серверного и прикладного программного обеспечения, наведет порядок в ваших паролях и обеспечит дополнительную сетевую безопасность. Выбор сложных сетевых решений (маршрутизаторы, коммутаторы, системы анализа трафика (DPI) и биллинга), как и обеспечение их безопасности, – важная задача для любого оператора связи.

Инженеры компании VAS Experts, разрабатывая систему СКАТ, уделили большое внимание обеспечению защиты от незаконного проникновения и несанкционированного использования третьими лицами.

Авторизация в системе осуществляется с помощью средств операционной системы CentOS, также можно настроить беспарольный доступ по SSH с помощью ключа и взаимодействие с централизованным хранилищем паролей на Radius-сервере.