Способы блокировки URL трафика HTTPS

- Блокировка по IP-адресу

Самый простой и самый грубый способ, с помощью которого блокируется весь трафик с IP-адреса, занесенного в реестр РКН. Нет необходимости расшифровывать трафик, весь он будет отфильтрован и не дойдет до абонента. Однако этот способ не учитывает вероятность того, что на одном IP могут быть несколько разных URL, – блокируется все. Использовать такой способ крайне не рекомендуется, в том числе и Роскомнадзором, но и закон РФ он не нарушает.

- Блокировка по SNI

Server Name Indication (SNI) – расширение протокола TLS, которое позволяет во время «рукопожатия» передавать, к какому именно хосту подключается клиент (IP-адрес один, а хостов несколько). И это имя передается в открытом виде, следовательно, система DPI может блокировать трафик только одного домена, на котором находится запрещенный по списку РКН URL-адрес. Дешифровать трафик нет необходимости, блокировка выполняется в рамках закона.

- Блокировка по Common Name сертификатов

При установке шифрованного соединения HTTPS браузер абонента получает сертификат сайта, соединяется с центром сертификации и проверяет его подпись. Все, что может получить оператор связи в данном случае, это ресурс, с которого запрошен сертификат, и, если тот числится в списке РКН, заблокировать его. Весь ресурс и все сайты на нем. Это законно – никакого проникновения в пользовательский трафик. Но так же, как и в случае блокировки по IP, очень неточно – доступ пропадает ко всем ресурсам хоста.

Существует еще один способ более точной блокировки, позволяющий фильтровать трафик к определенному URL, даже если он зашифрован в протоколе HTTPS. Это использование MITM-атаки для подмены сертификата. Метод незаконный, но вызывает интерес как у операторов связи, так и у производителей оборудования DPI.

Федеральный закон от 7 июля 2003 г. № 126-ФЗ «О связи» запрещает вмешательство в пользовательский трафик, исключением могут являться только случаи добровольного согласия абонента либо розыскные мероприятия ФСБ. Подмена сертификата, перехват трафика и его анализ для извлечения URL – запрещенное вмешательство.

«Блокировка https ресурсов путем подмены SSL сертификатов со стороны оператора связи неправомерна», — поясняет Евгений Юрьевич Зайцев, начальник управления контроля и надзора в сфере электронных коммуникаций Роскомнадзора.

MITM-атака для блокировки URL

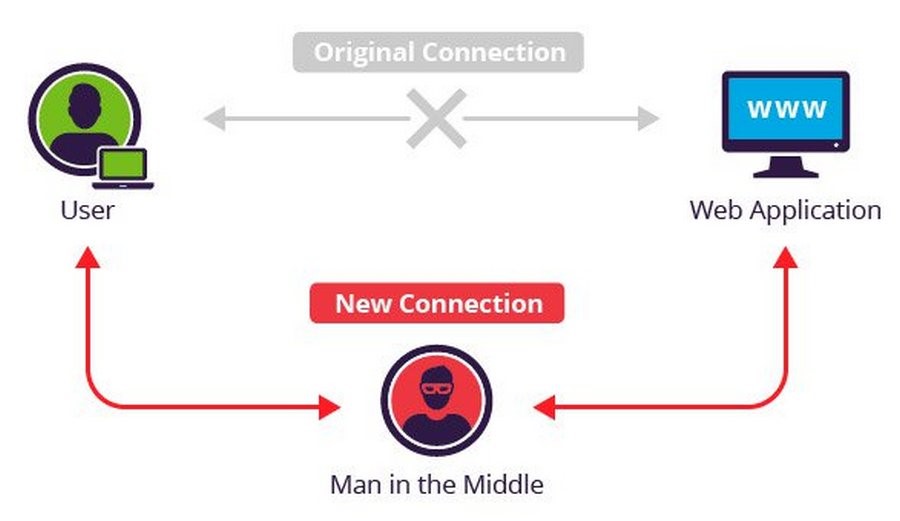

Смысл атаки Man In The Middle (MITM) заключается в использовании специального прокси-сервера между оригинальным сайтом и пользователем. Этот прокси-сервер перехватывает запрос доступа к ресурсу и сам отвечает поддельным сертификатом вместо запрашиваемого. Параллельно он устанавливает свою сессию с требуемым сайтом и начинает через себя передавать трафик.

Трафик может быть расшифрован прокси-сервером, так как пользователь соглашается на такую защищенную сессию. Вот только поддельный сертификат не является верным с точки зрения браузера, который запрашивает подтверждения для данного ресурса в центре сертификации, браузер будет «ругаться» на подделку, а некоторые сайты (с certificate pinning) не откроются вообще. Также возникнут проблемы у пользователей мобильных устройств.

Схема MITM-атаки

Зачем это оператору связи? Перехватив и расшифровав трафик пользователя, оператор связи получает информацию о запрашиваемых ресурсах, конкретный URL, а не весь хост целиком и может точечно осуществлять блокировку.

Однако, в таком случае оператор связи получает доступ ко всему трафику пользователя, его переписке в социальных сетях, логинам и паролям от других сайтов, загружаемому контенту. А это нарушает права на частную жизнь и является противозаконным.

MITM-атака в законе?

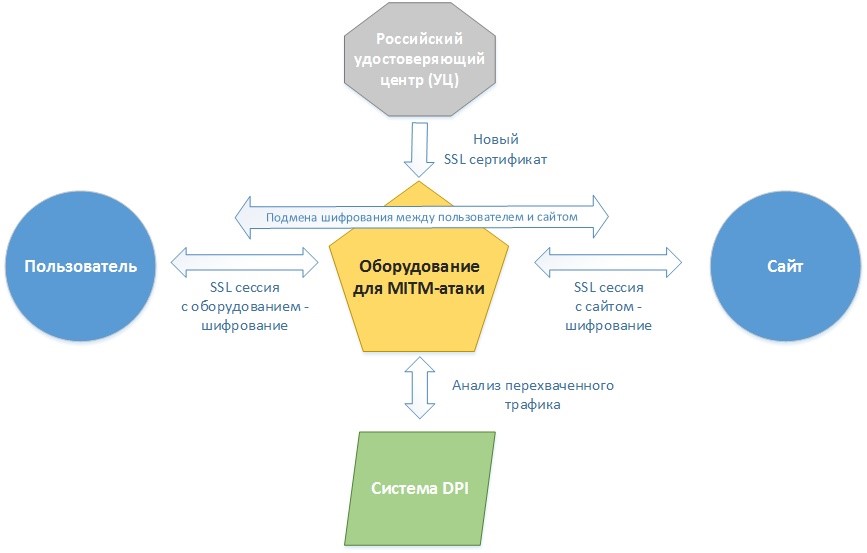

Власти Республики Казахстан внесли изменения в закон «О связи» и с 1 января 2016 года обязали операторов связи и интернет-провайдеров прослушивать весь зашифрованный TLS-трафик, подменяя сертификаты сайтов национальным сертификатом безопасности, выпущенным комитетом связи. MITM-атака на законных основаниях!

Российские министерства совместно с ФСБ также рассматривают необходимость перехвата трафика с помощью подмены сертификата, выпущенного российским удостоверяющим центром.

Но в нашей стране об этом пока только говорят, а на практике использование MITM-атак считается преступлением. Мы подробно описывали это в статье «Весь мир шифрует – Россия дешифрует. Перспективы HTTPS».

Вместо вывода можем дать совет: перед покупкой и установкой системы фильтрации URL по спискам РКН уточните у производителя, как осуществляется блокировка ресурсов с протоколом HTTPS. Использование подмены сертификата (MITM) незаконно, а также создает много проблем абонентам и ограничивает доступ к разрешенным сайтам.

Система анализа трафика СКАТ DPI умеет осуществлять блокировку HTTPS-трафика, но делает это только с использованием SNI и Common Name.

Внедрение новых функций может потребовать настройки системы и сетевого стека. Специалисты компании VAS Experts, разработчика и поставщика системы анализа трафика СКАТ DPI, готовы помочь вам в этом вопросе, а также проконсультировать по другим возможностям платформы.