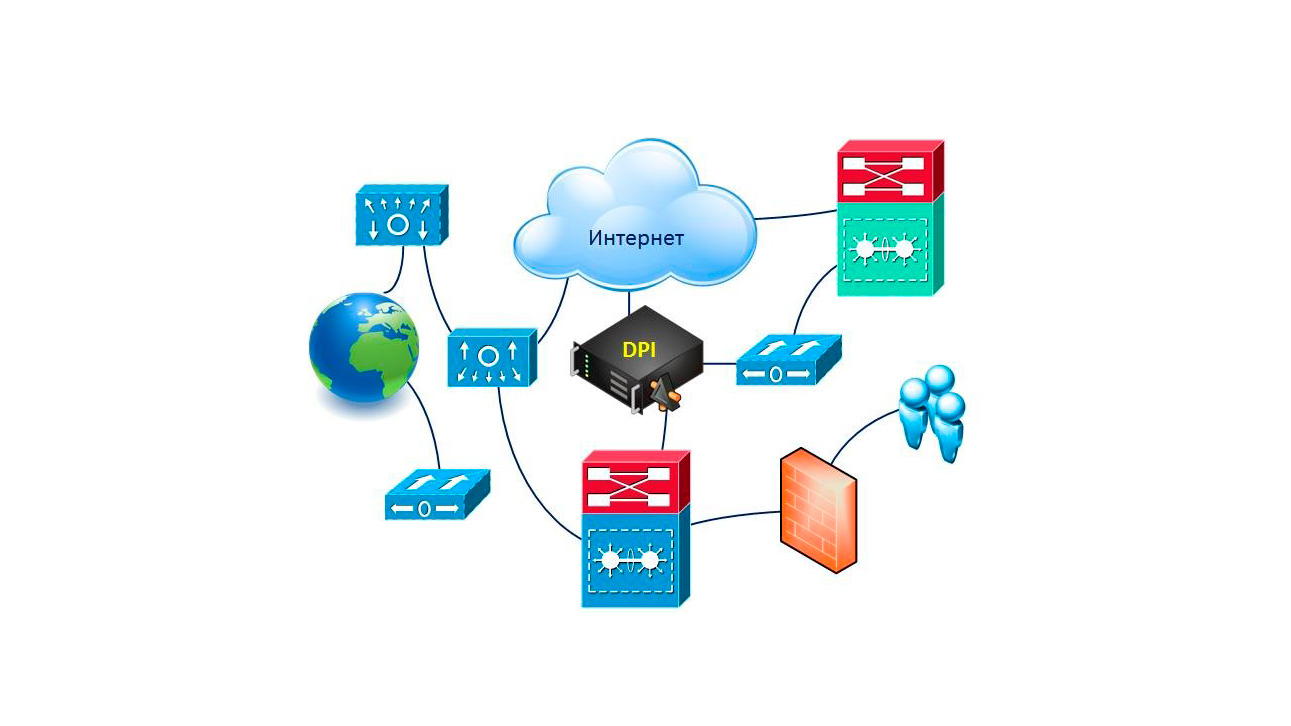

Основных схем подключения две:

- Установка «в разрыв» (ее еще иногда называют активной схемой).

- Зеркалирование трафика (пассивная схема).

Некоторые вендоры добавляют свои схемы для реализации особенного функционала системы, но все они так или иначе основываются на этих двух.

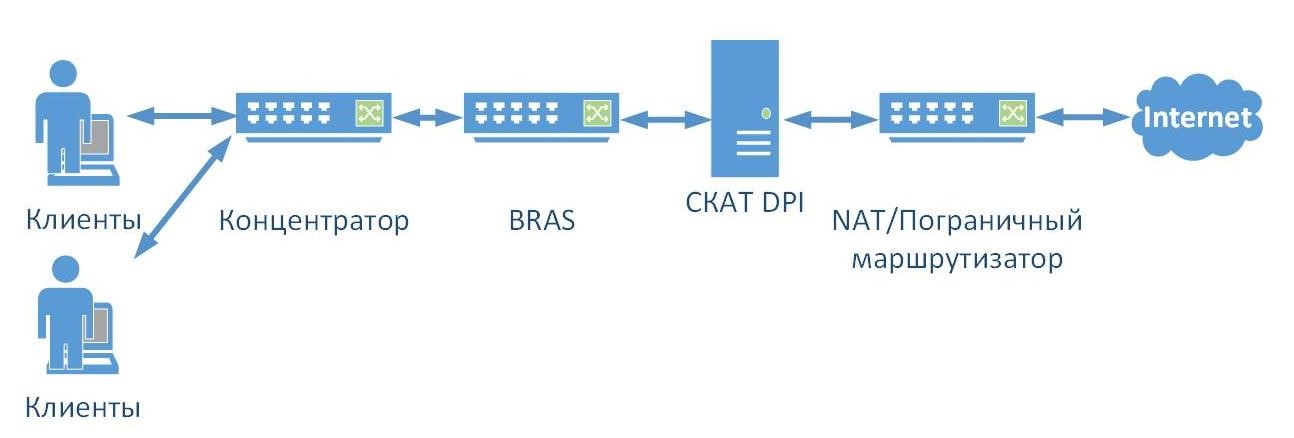

Схема установки «в разрыв»

Для реализации полного функционала любой системы глубокого анализа трафика необходимо использовать данную схему. DPI подключается после граничного маршрутизатора в разрыв uplink (внешний канал оператора).

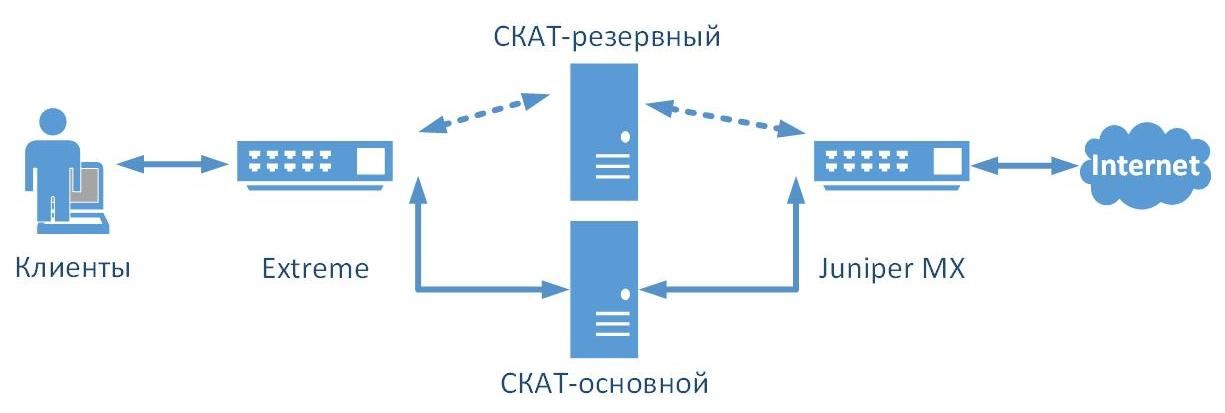

Преимуществом такой схемы является пропуск всего трафика через DPI, что позволяет осуществлять приоритизацию, шейпинг, уведомления, кеширование и другие функции. Однако в ней есть и существенный минус: устройство DPI становится точкой отказа, выход из строя которой приводит к обрыву связи. Решить эту проблему можно двумя способами:

- Использовать в составе системы DPI Bypass устройства (медного или оптического), которое в случае выхода из строя основного Front-End-сервера или обрыва линка Bypass – Front-End будет гнать трафик через себя, обеспечивая связь без поддержки функции анализа трафика.

- Использовать резервную платформу DPI, которая будет осуществлять фильтрацию трафика в случае выхода из строя основной.

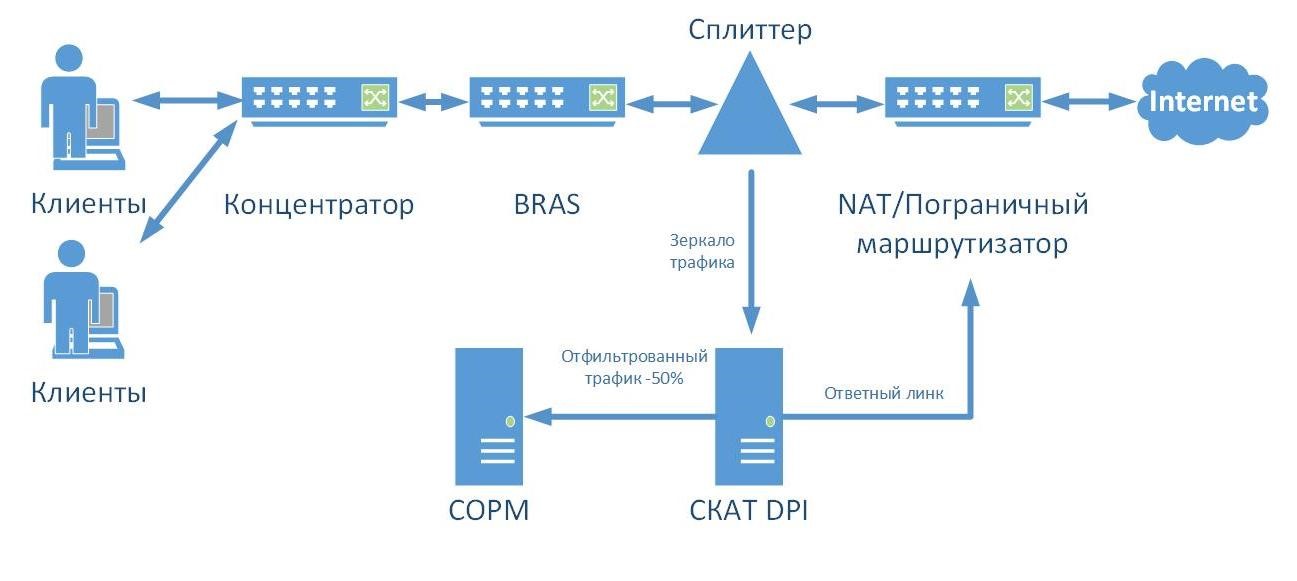

Схема зеркалирования трафика

Зеркалирование трафика осуществляется через SPAN-порты или оптические сплиттеры. При такой схеме возможно снятие click stream в реальном режиме, переадресация запросов блокировки, реализация бонусной программы, кеширование, предварительная фильтрация СОРМ.

Несомненными плюсами подключения по схеме с зеркалированием трафика являются минимально требуемые изменения действующей сети, а также отсутствие необходимости использовать bypass-карту. Мы можем снимать аналитику с трафика, подключить кеш-сервер и зеркалить трафик на оборудование СОРМ, но весь функционал системы DPI реализовать не получится.

Дополнительные схемы подключения

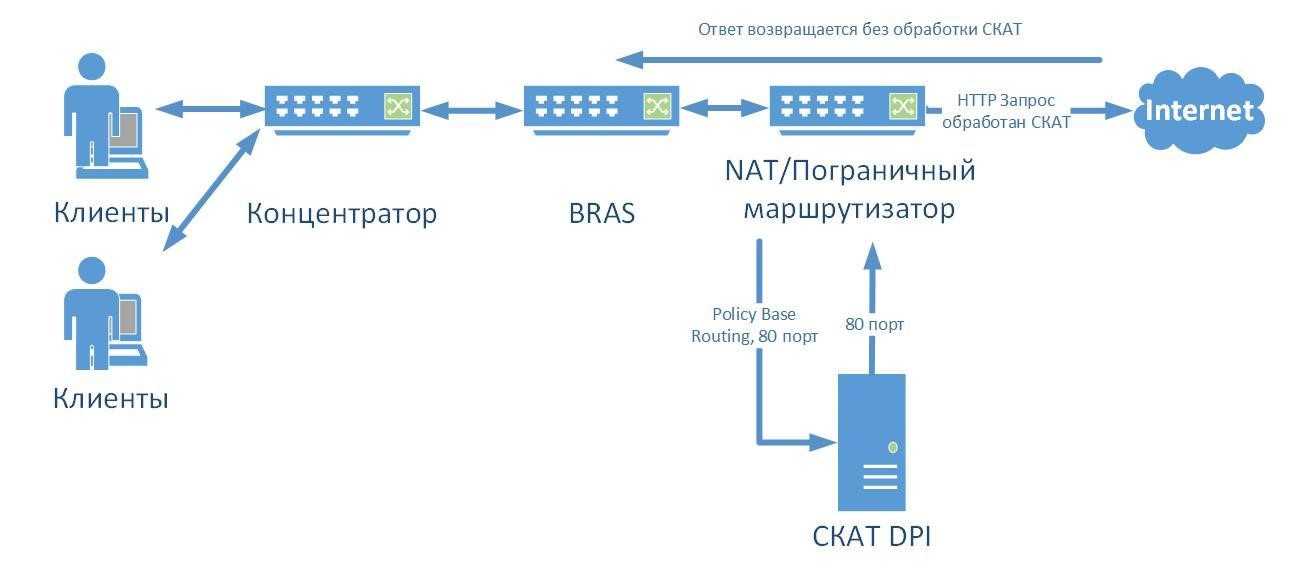

Для задач фильтрации только веб-трафика можно использовать ассиметричную схему обработки на основе policy based routing. Так как данный тип трафика занимает лишь небольшую долю всей полосы, очень производительного оборудования не требуется. Однако при таком подключении недоступна даже аналитика.

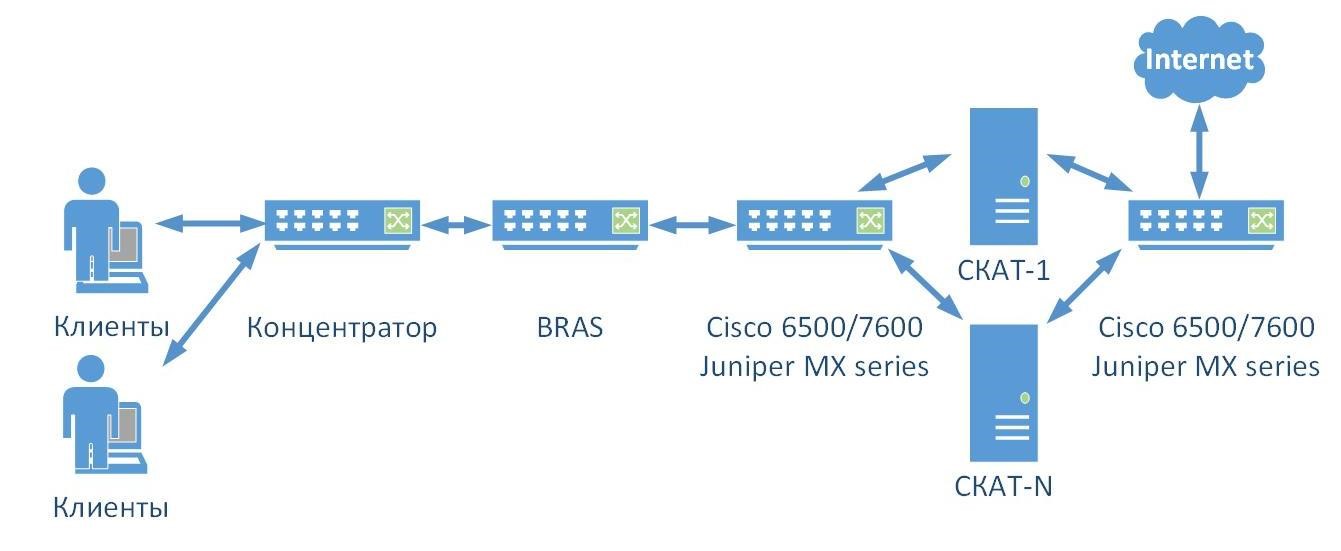

Если сеть оператора работает с высокими нагрузками и требует полосы пропускания до 160 GbE, возможна установка нескольких DPI-платформ по схеме symmetric-hash с использованием пограничных маршрутизаторов Juniper MX и Cisco 6500/7600.

Выбирая схему подключения DPI (deep packet inspection), необходимо провести анализ действующей сети, определить желаемый уровень функциональности и требования к отказоустойчивости. Помочь в выборе решения DPI и ответить на вопросы по его реализации могут специалисты компании-производителя.