Что такое Firewall? Принцип работы

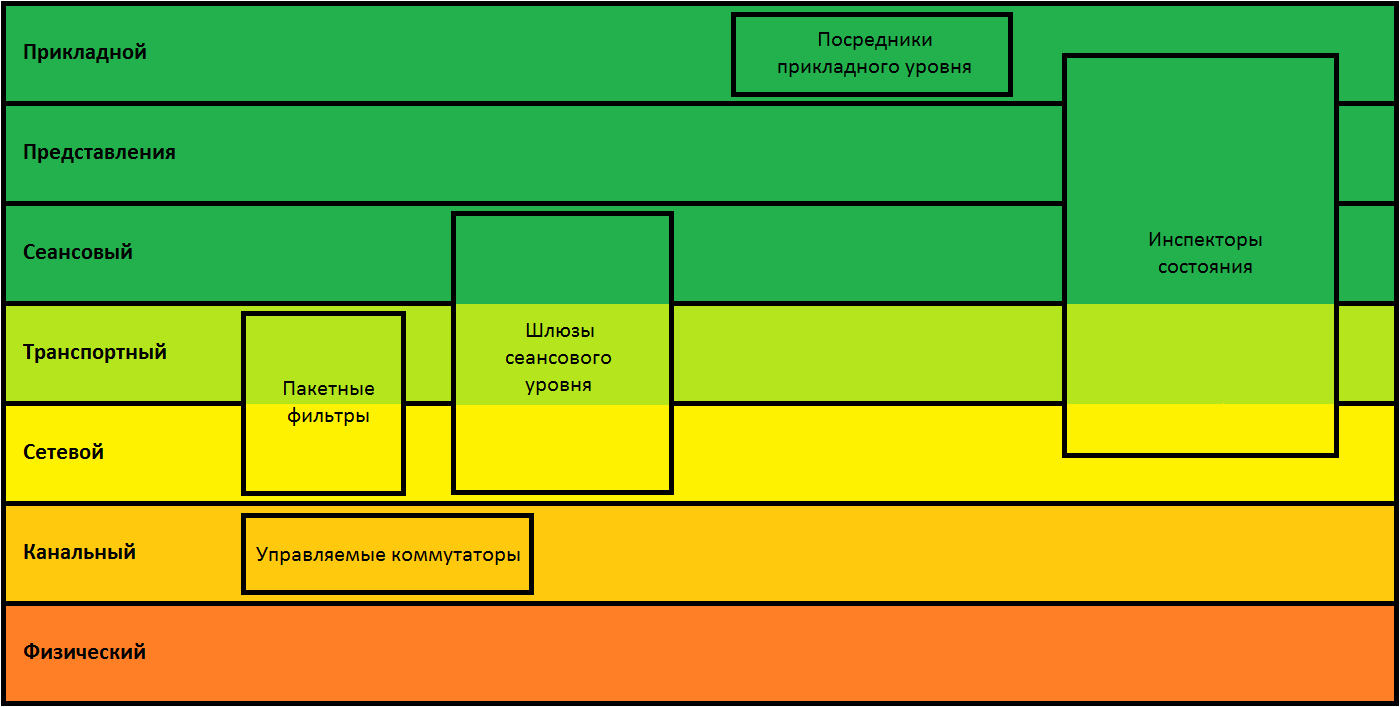

Межсетевой экран, он же Firewall или брандмауэр, по своей сути чаще программный, реже программно-аппаратный — элемент какой-либо компьютерной сети, основной задачей которого является фильтрация проходящего через него трафика. Википедия говорит, что единой классификации межсетевых экранов не существует, однако предлагает собственное деление на типы, в зависимости от поддерживаемого уровня модели OSI:

- Управляемые коммутаторы.

- Пакетные фильтры.

- Шлюзы сеансового уровня.

- Посредники прикладного уровня.

- Инспекторы состояния.

Рассмотрим кратко некоторые из них из них.

Современные пакетные фильтры функционируют на сетевом и транспортном уровнях модели OSI. Принцип работы основан на фильтрации трафика по заголовку пакета (IP-адрес источника и получателя), а также портах источника/назначения трафика и типе транспортного протокола. Классическими реализациями являются ipfw и pf в системах OpenBSD, NetBSD и FreeBSD; Брандмауэр в ОС Windows и Iptables в Linux.

Шлюзы сеансового уровня и посредники прикладного уровня, а иными словами прокси (proxy) во всех “проявлениях” — HTTP, HTTPS, FTP и, популярный в последнее время, SOCKS. Данный тип межсетевых экранов исключает прямое взаимодействие между узлами (клиент-сервер или клиент-клиент), являясь посредником. Кроссплатформенной реализацией прокси-серверов прикладного уровня является Squid. В качестве шлюза сеансового уровня можно использовать, например, Dante. Следует отметить, что реализации proxy-серверов, могут быть настроены для ограничения доступа к тем или иным ресурсам не только по IP-адресам как клиента, так и сервера, и доменным именам, но и по URL и TCP- портам назначения.

DPI. Что это? Принцип работы и возможности

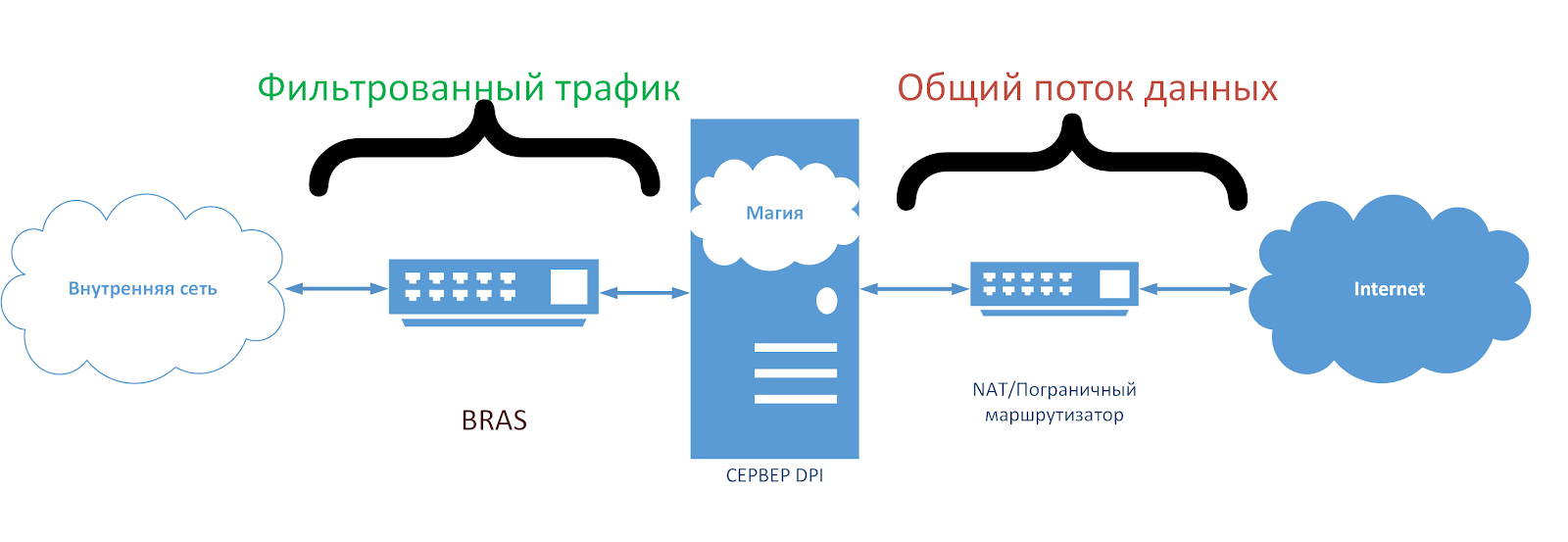

Deep Packet Inspection (DPI) — технология проверки, фильтрации, а также сбора данных по содержимому пакетов, то есть анализируется не только заголовок пакета, но и тело пакета. Решение о блокировании того или иного трафика может приниматься даже по косвенным признакам, присущим либо определенной программе, либо протоколу. Таким образом, некоторые провайдеры научились блокировать протокол Bittorrent. DPI может быть реализован как на программном уровне, так и на аппаратном. Сравнение платформ было опубликовано ранее.

Преимущества и недостатки

Преимущества и недостатки присущи тем или иным продуктам. Так, например, управляемые коммутаторы могут фильтровать трафик на канальном уровне (по mac-адресам), например, вести ARP-таблицу с жесткой привязкой IP-адреса к физическому, реализовать DHCP-snooping. Некоторые L3-коммутаторы способны фильтровать трафик согласно ACL. Недостатки заключаются в том, что фильтрация по mac-адресам возможна внутри сегмента сети, а использование ACL может вызвать существенную нагрузку на процессор. Преимущество в том, что данная функциональность уже предоставляется оборудованием и нет необходимости устанавливать что-либо иное. А если есть?

Если нет желания или возможности фильтровать трафик средствами коммутаторов, всегда можно прибегнуть к сторонней помощи, скажем, к серверу под управлением FreeBSD. Настроив, по выбору, IPFW или PF, или оба сразу пакетных фильтра, можно блокировать трафик к разного рода ресурсам. Правда, только по IP-адресам и портам назначения. В особом случае, можно и перенаправить трафик на другую машину (редирект), а в некоторых случаях и ограничить полосу пропускания. Из плюсов — подобные фильтры встраиваются в ядро системы, сами правила фильтрации не оказывают такого сильного влияния на CPU, в отличие от ACL. Из минусов таких решений — невозможна фильтрация трафика по содержимому, домену и URL. Также недостатком является тот факт, что обслуживанием подобных систем должны заниматься обученные люди.

Как быть, если блокировки по IP-адресу недостаточно или эта мера ограничивает доступ к другим ресурсам на этом же IP? Правильно, блокировать по доменным именам и URL. Для этой цели можно поднять на сервере open source ОС, установить на нее прокси сервер Squid и перенаправлять трафик из способа выше на эту машину. В правилах Squid’а прописать чтобы блокировался доступ только к определенным доменам и URL, а все остальные, так и быть, пропускаем. Преимущества — бесплатно и может работать на той же машине, что и PF/IPFW. Недостаток — нужно уметь настраивать подобные системы и связки систем, а также своевременно устанавливать критические обновления систем безопасности для операционных систем. Существенный минус — ответственность по ФЗ-139, если Вы оператор связи, т.к. подобные “сборки” требуют постоянного наблюдения.

Сравнивать DPI-системы с пакетными фильтрами и прокси не нужно. Во-первых, это совершенно разные по реализации системы с разными подходами к решению одной и той же задачи. Во-вторых, DPI-системы способны решать много больше задач, в отличие от управляемых коммутаторов, пакетных фильтров и прокси-серверов вместе взятых. Бесспорными преимуществами являются:

- скорость обработки, которая достигается “особой” работой с сетевой картой;

- качество обработки трафика — современные системы используют сигнатурный и эвристический анализ;

- отсутствие “солянки” из сервисов, а также сложной их настройки;

- наглядность работы, отображенная в графиках;

- возможность отслеживать поведение пользователей, снимать “кликстрим”;

- ограничить доступ по конкретному протоколу вне зависимости от порта и IP;

- возможной технической поддержкой производителя.

СКАТ DPI имеет возможность резервирования полосы пропускания, и спользоваться в качестве BRAS. Также СКАТ DPI протестирован Роскомнадзором как средство фильтрации Интернет трафика для операторов связи с целью ограничения доступа к запрещенным ресурсам и соблюдения российского законодательства, и является лидером среди аналогичных систем.

К недостаткам стоило бы отнести стоимость.

Основные пользователи систем фильтрации

В первую очередь, это провайдеры. С момента принятия ФЗ-139, для них этот вопрос стоит достаточно остро. Кто-то из провайдеров уже использует DPI, кто-то не может решиться и использует “подручные” средства.

Использование пакетного фильтра и прокси, часто можно встретить на малых и средних предприятиях. Как правило, пакетным фильтром ограничивается доступ извне, а прокси-сервера предоставляют доступ работникам к сети Интернет по логину и паролю. При этом прокси сервер ограничивает доступ к ресурсам, которые могут негативно сказываться на работе персонала.

Заключение

Недалек тот день, когда качество исполнения федеральных законов, будет просто невозможно “подручными” средствами. Постоянные штрафы и угроза отзыва лицензии так или иначе вынудят провайдеров к приобретению систем DPI.

Корпоративные сети средних и крупных организаций также могут применять DPI в системах контроля трафика.