Плюсы и минусы использования VPN

Основным преимуществом использования VPN является обеспечение необходимого уровня сетевой безопасности при удаленном доступе к информационным системам через публичную сеть. Когда сетевое оборудование не может обеспечить приватность передачи данных, VPN позволяет зашифровать трафик внутри защищенного канала.

Еще одним плюсом можно назвать стоимость решения: в то время как прокладка частной сети между удаленными офисами может стоить сотни тысяч рублей, цена за использование VPN-решения начинается с нуля, тем более это актуально для подключения к корпоративной сети отдельных сотрудников, работающих «в поле».

К минусу можно отнести ограниченную производительность решения VPN: на нее влияет скорость доступа к сети Интернет, типы протоколов, которые использует интернет-провайдер, и способ шифрования. Также на производительности могут сказываться и другие факторы.

Протоколы VPN

Существует несколько протоколов для безопасного уделенного доступа и шифрования передаваемых корпоративных данных:

- IP security (IPsec)

- Secure Sockets Layer (SSL) и Transport Layer Security (TLS)

- Point-To-Point Tunneling Protocol (PPTP)

- Layer 2 Tunneling Protocol (L2TP)

- OpenVPN

А к наиболее часто используемым типам подключения можно отнести удаленный доступ пользователя к корпоративной сети (remote-access VPN) и соединение двух площадок «точка – точка» (site-to-site VPN). Остановимся на них подробнее.

Удаленный доступ VPN

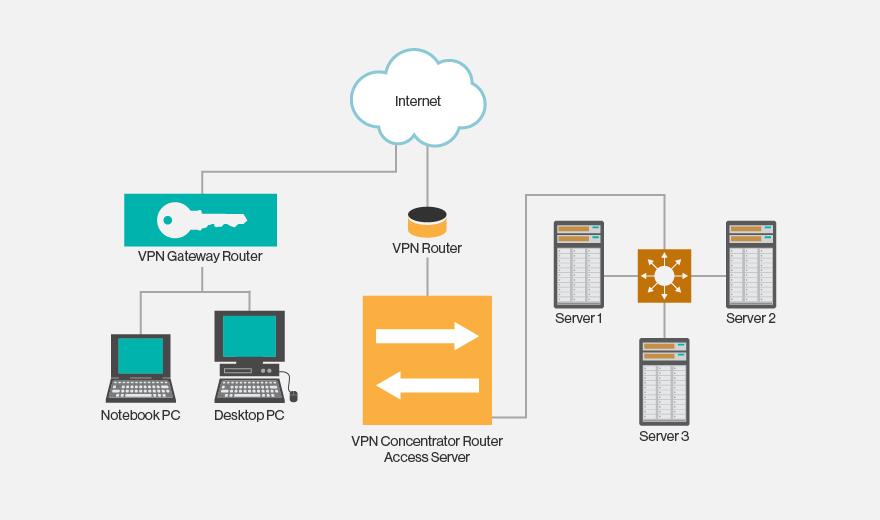

Данная технология используется для предоставления сотрудникам компании безопасного доступа к корпоративной сети и ее ресурсам через публичную сеть Интернет. Это особенно актуально, когда для подключения к Интернету используется общественная точка доступа Wi-Fi или другие небезопасные способы подключения. Приложение – клиент VPN на удаленном компьютере или мобильном устройстве подключается к VPN-шлюзу сети компании, на котором производится аутентификация и авторизация пользователя.

Для защиты удаленного доступа чаще всего применяются протоколы IPsec или SSL, хотя SSL больше ориентирован на обеспечение безопасного подключения к одному приложению (например, SharePoint или электронная почта), а не ко всей внутренней сети. Также возможно соединение Layer2 с применением протоколов туннелирования, таких как PPTP и L2TP, через соединение IPsec.

Схема удаленного доступа VPN

VPN-соединение «точка – точка»

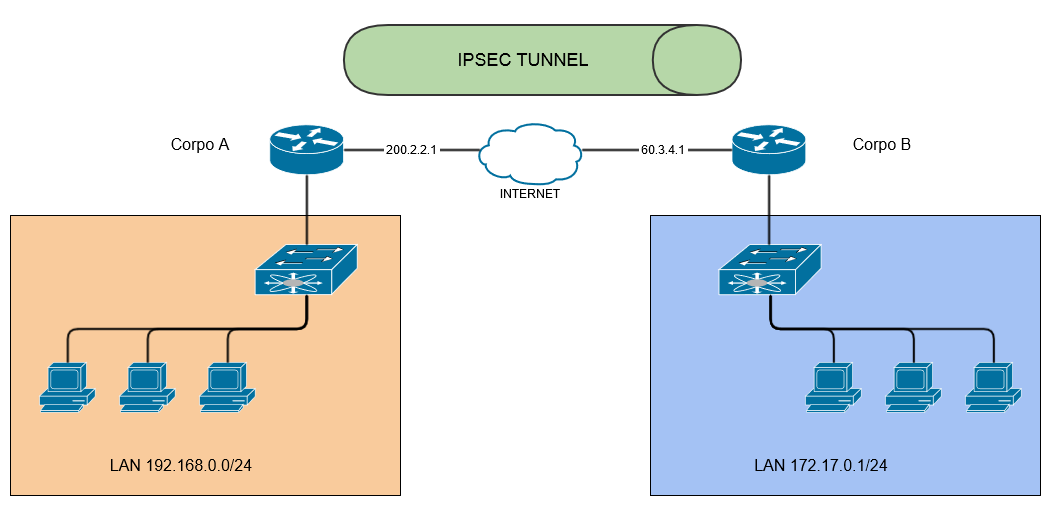

Соединение «точка – точка» применяется для подключения всей локальной сети в одной локации к локальной сети в другой. Стандартный сценарий – подключение удаленных филиалов к центральному офису или дата-центру компании. При этом не требуется установка VPN-клиентов на устройства пользователей, так как соединение обрабатывает VPN-шлюз, и передача данных между устройствами в разных сетях происходит прозрачно.

Наиболее популярный способ защиты соединений «точка – точка» – IPsec (через Интернет), но также широко распространен вариант операторского MPLS-облака, без использования публичных сетей. В последнем случае становятся доступны соединения Layer3 (MPLS IP VPN) или Layer2 (Virtual Private LAN Service – VPLS).

Существует еще несколько сценариев использования VPN-соединений:

- между двумя отдельными устройствами, например серверами, в двух разнесенных дата-центрах, когда требований безопасности стандартной корпоративной сети недостаточно;

- подключение к ресурсам облачной инфраструктуры (infrastructure-as-a-service);

- размещение VPN-шлюза в облаке и предоставление доступа облачным провайдером.

Схема VPN-соединения «точка – точка»

Проверка безопасности VPN-соединения

Независимо от того, какой тип VPN вы используете, чтобы обеспечить высокий уровень защищенности, необходимо выполнить самостоятельную проверку. Проведя несколько простых действий, вы обезопасите свою сеть от незаконного проникновения.

Разведка

Определите тип используемого VPN и порт, на котором VPN-служба прослушивает соединения. Это можно сделать с помощью любого инструмента для сканирования портов, например Nmap. В зависимости от типа VPN это может быть порт UDP 500 (IPSec), порт TCP 1723, порт TCP 443 (SSL VPN), порт UDP 1194 (OpenVPN) или любой другой нестандартный порт.

Использование

После успешного определения порта VPN вы должны просканировать его, чтобы определить производителя и версию VPN-службы. Для этого воспользуйтесь ike-scan-инструментом. Когда вы узнаете требуемую информацию, поищите в Интернете, на сайте производителя и в каталоге CVE сведения об уязвимостях данной службы, которые могут быть использованы для проникновения с помощью существующих эксплоитов или создания новых.

Аутентификация

VPN-служба, которая прослушивает входящие соединения, должна правильно проверять учетные данные, предоставляемые клиентом. Недостаточно просто проверить логин и пароль, для повышения надежности необходимо использовать сертификаты безопасности. Также требуется использовать грамотную политику паролей (сложность, сроки хранения, автоматическая генерация и т.п.), которая совместно с сертификатом исключит атаки и взлом подбором пароля.

VPN-соединение – важный инструмент при организации корпоративных сетей, однако необходимо помнить, что его поддержку должен обеспечивать оператор связи или интернет-провайдер. Многие из них предоставляют доступ, используя трансляцию адресов NAT, и большинство устройств поддерживают туннелирование GRE (Generic Routing Encapsulation). Для создания VPN-сетей применяются, в частности, протоколы PPTP, требующие от оборудования NAT поддержки ALG (Application-level gateway).

В новой версии СКАТ DPI 7.0, помимо уже существующей функции CG-NAT для трансляции адресов, разработчик VAS Experts добавил поддержку туннелирования GRE через встроенный NAT (PPTP/GRE ALG). Теперь платформа СКАТ DPI не препятствует созданию VPN-туннелей.

О новых возможностях СКАТ DPI 7.0 вы можете узнать, записавшись на вебинар «Обзор новой версии СКАТ DPI 7.0. Дорожная карта по продукту СОРМ», который состоится 22.06.17 в 11:00 (мск)

По любым вопросам сетевой безопасности и управлению трафиком вы можете обратиться к специалистам компании VAS Experts – разработчика и поставщика системы анализа трафика СКАТ DPI.