Использование защищенного протокола HTTPS при передаче информации в интернете обеспечивает конфиденциальность пользователя и защиту его персональных данных при работе в публичных сетях, а также не позволяет оператору связи или злоумышленнику перехватывать личную переписку для использования в корыстных целях. В чем причина роста защищенных соединений и обеспечивают ли они защиту от проникновения в личную жизнь?

При чем тут Netflix?

Netflix – самый крупный в мире онлайн-кинотеатр, около 60 миллионов подписчиков по всему миру, 10 миллиардов часов онлайн-видео просмотрели пользователи в первом квартале 2016 года. Netflix создает более одной трети всего входящего интернет-трафика в вечерние часы на территории Северной Америки. И эта компания заявила, что с 2016 года начинает шифровать весь передаваемый трафик – меняет протокол передачи данных с открытого HTTP на защищенный HTTPS. Такое решение, по мнению представителей компании, позволит обеспечить конфиденциальность подписчиков во время использования сервиса, а также защитит интеллектуальную собственность как сотрудников компании, так и правообладателей контента.

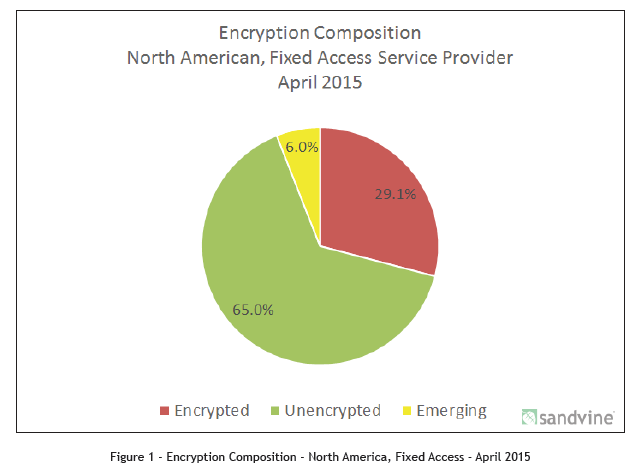

Сейчас основная доля зашифрованного трафика в интернете приходится на Google, Facebook и Twitter, которые используют протокол HTTPS по умолчанию. На диаграмме ниже именно они составляют значительную часть красного сектора. После перехода Netflix на HTTPS красный и зеленый сектор поменяются местами.

Шифрование против систем Deep Packet Inspection (DPI)

Получается, что с распространением протоколов шифрования трафика операторы связи, использующие системы глубокого анализа трафика, а также их производители столкнутся с проблемой невозможности анализа данных внутри зашифрованного пакета. Однако представители компаний заявляют, что у них нет цели подглядывать за действиями пользователя, системы DPI анализируют только метаданные таких пакетов (специальные поля), не пытаясь дешифровать их. Это позволяет определить протокол и приложение, генерирующие трафик (например, YouTube, Facebook, BitTorrent и т. п.), приоритизировать и управлять им.

Ни одна система DPI не может быть использована для вторжения в личную жизнь пользователя, получения его персональных данных, переписки, истории просмотра страницы сайтов в интернете, если канал передачи данных защищен протоколом HTTPS.

Повсеместное использование протокола HTTPS – важный шаг для обеспечения конфиденциальности пользователей Сети.

В России все наоборот

Согласно положениям «закона Яровой», операторы обязаны снимать и хранить весь пользовательский трафик, но ФСБ совместно с Минкомсвязью и Минпромторгом этого мало. Они считают, что хранить петабайты зашифрованных данных не имеет смысла, в них не найти важной для обеспечения безопасности информации, и необходимо дешифровать его в реальном времени и производить поиск по ключевым словам (теракт, бомба и т. п.).

Сейчас по закону владельцы интернет-площадок, предоставляющих сервис по обмену сообщениями, таких как WhatsApp, Telegram, Viber, Facebook, «ВКонтакте», Google, «Яндекс», Mail.ru Group и др., обязаны сдавать ключи шифрования по требованию ФСБ. Но использование защищенного протокола HTTPS создает шифрованный канал между отправителем и получателем информации, ключ от которого ни оператор, ни ФСБ получить не могут. Без дешифровки такого трафика невозможно определить, по каким сайтам ходил пользователь и что он на них делал.

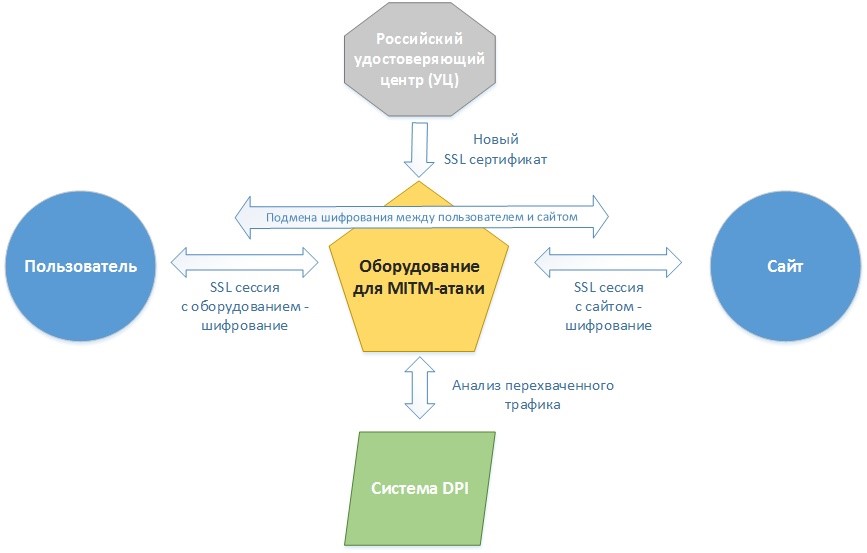

Дешифровать нельзя, но можно перехватить. Именно такой способ и обсуждается в министерствах. Операторы связи должны будут поставить на своих сетях оборудование, способное выполнять MITM-атаку (Man in the Middle). Это оборудование притворяется запрошенным сайтом для пользователя и пользователем – для сайта.

Пользователь обращается к сайту, но защищенное соединение устанавливается с MITM- оборудованием, а оно устанавливает соединение с сервером. Весь трафик пользователя перед отправкой на сервер может быть расшифрован, отправлен в систему DPI для анализа, а полученный от сервера – обратно зашифрован с помощью SSL-сертификата, выданного российским удостоверяющим центром, и передан пользователю. Чтобы браузер пользователя не выдал ошибки сертификата, российский УЦ должен быть добавлен в доверенные корневые центры сертификации на компьютере пользователя. Этот вопрос планируется к решению соглашением с производителями таких популярных обозревателей, как Google Chrome, Mozilla Firefox, Opera.

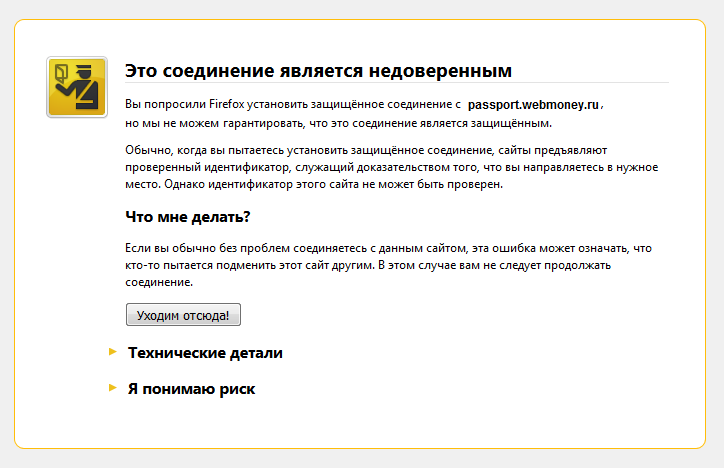

Этот способ не идеален: в новых версиях ПО информация об УЦ может быть удалена и пользователь вновь будет получать ошибку проверки подлинности сайта. Это противоречит нормам безопасности работы в интернете с кредитными картами, персональными данными и паролями. Создание «левых» сертификатов позволит мошенникам перехватывать эти данные и использовать их в своих корыстных целях. Разбираться с тем, выдан этот сертификат легальным УЦ для проведения MITM-атаки оператором или сгенерирован преступником для осуществления кражи данных, пользователь не будет. Он либо откажется от посещения такого сайта, либо каждый раз будет подвергать себя риску, соглашаясь на переход.

Все эти меры хороши для обеспечения безопасности граждан России, но не должны превращаться в тотальную слежку и нарушать конституционные права человека. Система DPI сама по себе может много рассказать о пользователе за счет технологии глубокого анализа содержимого пакета данных, но используется операторами только с целью повышения качества предоставляемых услуг. Дешифровка всего трафика в реальном времени создаст большую нагрузку на оборудование и дополнительные риски для пользователя. Для снятия и хранения трафика перспективным выглядит использование систем DPI для первичной фильтрации и выделения действительно важных с точки зрения безопасности данных (почта, переписка, история посещения сайтов, а не онлайн-видео, музыка, кино, игры). А перехват и анализ зашифрованных SSL-данных должен осуществляться только выборочно, для пользователей, которые находятся под наблюдением спецслужб.