*По материалам сайта www.scmagazineuk.com

В сообщении говорится, что по результатам исследования 99 % внутренних атак были выполнены не вредоносным программным обеспечением, а простыми инструментами, такими как сканер сети.

Никто не говорит о том, что можно отключить брандмауэр и антивирус, они работают, но не на 100%.

90% процентов данных мониторинга свидетельствуют о том, что хотя бы раз люди попадали в сети под действие вредоносных инструментов — «вооруженизированных» ИТ».

Дэвид Томпсон, старший директор по управлению производством компании LightCyber

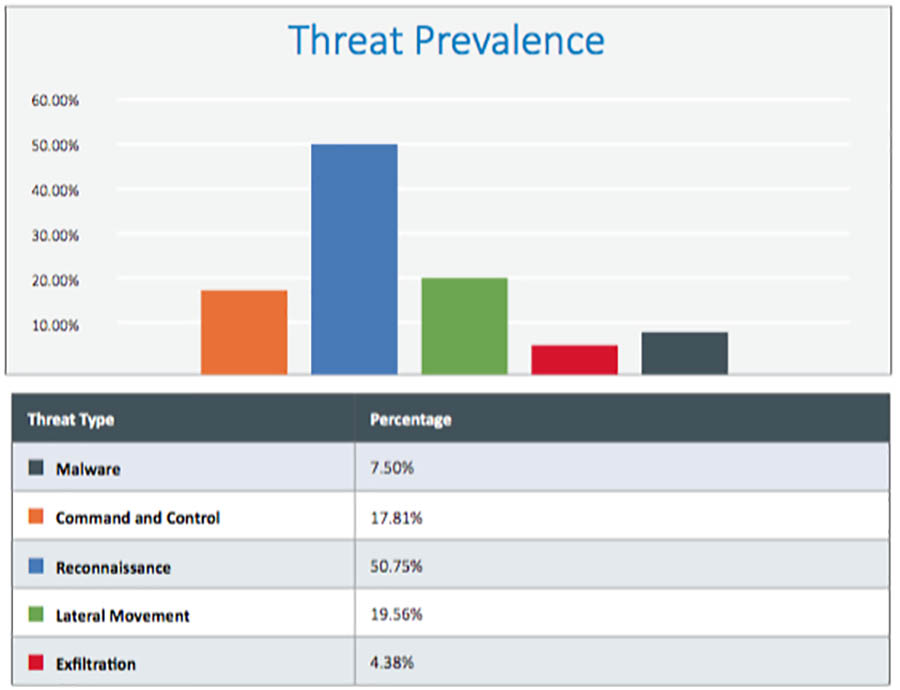

Преобладание угроз

Исследование большого числа атак, использовавших легальные инструменты, показало, что больше половины из них – это разведка с целью получения доступа. Тактики Command and control (связь с управляемой системой в целевой сети) и lateral movement (доступ к системе без дополнительных инструментов) вместе составляют менее 20 %, exfiltration (удаление файлов и данных из целевой сети) – меньше 5 %. А вот использование malware (вредоносного программного обеспечения), на котором больше всего заостряют внимание, составляет всего 7,5 %, после того как злоумышленник достигает целевой сети. Конечно, бороться с таким ПО все равно необходимо – это затруднит хакеру получение доступа.

Недостаточно просто обнаружить инструменты атаки, важно определить те аномальные действия, которые они производят во время работы, чтобы иметь возможность блокировать действие злоумышленника на любом этапе взлома и предотвратить серьезные последствия.

К таким аномалиям можно отнести одновременное сканирование большого числа портов, высокую интенсивность отказов соединения, множественные папки с совместным сетевым доступом.

Обнаружение разведывательных действий злоумышленника осложняется наличием в сети большого числа приложений, создающих такой трафик в нормальном режиме работы (торрент-клиенты, мессенджеры и другие). Администратор должен знать, что установлено на рабочих станциях пользователей и серверах и какую сетевую активность производят запущенные приложения, либо использовать системы глубокого анализа трафика (DPI) для классификации трафика и обнаружения сетевых аномалий.

Из 1109 уникальных инструментов, используемых во время контролируемых атак, большинство не являлось вредоносным ПО.

Топ-10 инструментов для взлома

Инструменты для сетевого взлома (networking and hacking tools)

| Инструмент | Функция | Процент в рейтинге |

| Angry IP Scanner | IP-адрес и порт сканер | 27,08 |

| PingInfoView | Проверка на ping множества хостов | 25,00 |

| Nmap | Сетевое обнаружение и аудит безопасности | 14,58 |

| Ping | Программа ping | 12,50 |

| Mimikatz | Извлекает незашифрованные пароли Windows | 6,25 |

| NCrack | Высокоскоростной взломщик сетевых паролей | 4,17 |

| Perl | Написание скриптов для разведки и взлома | 4,17 |

| Windows Credential Editor | Менеджер учетных записей Windows, используется для Pass-the-Hash-атак | 2,08 |

| SmartSniff | Сниффер сетевых пакетов | 2,08 |

| PDF Exploit Generator | Генератор вредоносных PDF-файлов для заражения PDF-приложений | 2,08 |

Зачастую для обнаружения уязвимости, с помощью которой легко получить доступ к сети жертвы, бывает достаточно проверки устройств на наличие открытых портов с помощью сканера.

Средства администрирования (admin tools)

| Инструмент | Функция | Процент в рейтинге |

| SecureCRT | SecureShell (SSH) и Telnet-клиент | 28,48 |

| Putty | SSH- и Telnet-клиент | 25,95 |

| BeyondExec Remote Service | Запуск процессов и завершение работы удаленной рабочей станции | 10,13 |

| VMware vSphere Client | Средство управления виртуализацией VMware vSphere | 8,86 |

| MobaXterm | Xserver и tabbed SSH клиент для Windows | 8,23 |

| PsExec | Замена telnet для запуска процессов на удаленной системе | 8,23 |

| PowerShell | Автоматизация выполнения задач и конфигурирования системы | 5,70 |

| Private Shell SSH | SSH-клиент | 1,90 |

| Telnet | Telnet-клиент | 1,90 |

| Xshell | Эмулятор терминала с поддержкой SSH, SFTP, telnet, rlogin и последовательного порта | 0,63 |

Первые строчки рейтинга занимают SSH- и Telnet-клиенты как самые простые и популярные средства управления устройствами не только с целью взлома, но и для ежедневного администрирования.

Программы для управления удаленным рабочим столом (remote desktop)

| Инструмент | Функция | Процент в рейтинге |

| TeamViewer | Управление удаленным рабочим столом локально или через интернет, организация видеоконференции | 37,22 |

| WinVNC | Управление удаленным рабочим столом с применением Virtual Network Computing (VNC) | 27,44 |

| Radmin | Управление удаленным рабочим столом и техническая поддержка | 9,09 |

| AnyDesk | Управление удаленным рабочим столом | 6,86 |

| LogMeIn | Управление удаленным рабочим столом локально или через интернет | 4,12 |

| NetOp Remote Control | Управление удаленным рабочим столом локально или через интернет | 2,92 |

| Ammyy Adminn | Управление удаленным рабочим столом | 1,72 |

| Citrix Client | Удаленный доступ к приложениям Citrix XenDesktop и XenApp | 0,86 |

| Remote Desktop Connection | Удаленный рабочий стол от Microsoft | 0,69 |

| UltraVNC | Управление удаленным рабочим столом, передача файлов и чат | 0,34 |

Злоумышленники используют программы для управления удаленным рабочим столом для получения контроля над новыми хостами. Их можно разделить на две категории: первая позволяет управлять компьютером через сеть Интернет (TeamViewer, LogMeIn, Ammyy Adminn), используя сервис разработчика ПО, вторая – только в локальной сети (WinVNC, Radmin, UltraVNC). Так как многие из них используются ИТ-специалистами компании для осуществления поддержки пользователей, хакерам легко удается замаскировать свое присутствие.

Компаниям рекомендуется осуществлять контроль за предоставлением доступа к удаленному рабочему столу и использовать сложную систему аутентификации (настройку политик безопасности). Каждое такое соединение должно быть регламентировано и в случае обнаружения несанкционированного доступа – мгновенно закрыто.

Вредоносное программное обеспечение (malware)

| Инструмент | Функция | Процент в рейтинге |

| rojan/Gen:Variant.Graftor | Увеличение дохода от рекламы путем повышения рейтинга сайта | 34,89 |

| Win32/ShopAtHome.A | Мониторинг и перенаправление веб-активности | 34,58 |

| W32/Urlbot.NAO!tr | Мониторинг всей активности (текст с клавиатуры, почта, веб-серфинг) | 7,17 |

| BrowserModifier:Win32/Elopesmut | Меняют настройки браузера | 6,85 |

| Win.Trojan.7400921-1 | Запись в оперативную память процесса с целью захвата контроля над приложением | 6,23 |

| DLOADER.Trojan | Скрытно загружает файлы на компьютер жертвы, устанавливает и запускает их | 5,92 |

| Trojan.Win32.Crossrider.dlbfju | Похищает сеансы веб-браузера | 1,56 |

| Troj/WPAKill-A | Управляет другими приложениями | 1,25 |

| Trojan.Generic.12984339 | Неизвестный «троян», обнаруженный с помощью эвристического анализа | 0,93 |

| Trojan-Dropper.Win32.BATDrop.bl | Отправляет похищенные данные на удаленный FTP-сервер | 0,62 |

Злоумышленники могут использовать вредоносное ПО на любом этапе атаки – как для получения доступа к удаленной сети, так и когда соединение с ней уже установлено и получен контроль.

Согласно докладу, большинство «троянов» и «червей» были обнаружены на ранних стадиях взлома, в тот момент, когда хакер пытается установить соединение с удаленной сетью жертвы через интернет. Из всех предупреждений о подозрительных процессах около 28 % оказались либо вредоносным, либо потенциально опасным ПО.

Методология

Данные для доклада были собраны из глобальной клиентской базы LightCyber с использованием LightCyber Magna Behavioral Attack Detection platform. Внимание в отчете сосредоточено на вредоносном ПО, которое не было обнаружено диагностическими средствами, привело к успешной атаке клиента и было использовано единственный раз. Отслеживание атак велось на протяжении 6 месяцев, на протяжении которых более чем с 60 сайтов производились сотни тысяч запросов. Идентификация угроз производилась с помощью системы глубокого анализа трафика (Deep Packet Inspection) для определения аномалий в поведении трафика.